Empfehlung für Authentifizierungs-Anwendungen

In diesem Abschnitt werden Authentifizierungs-Anwendungen für die gängigen mobilen und Desktop-Betriebssysteme empfohlen.

Windows und Linux – KeePassXC

Die Anwendung KeePassXC ist eine kostenfreie Open-Source-Anwendung. Die Anwendung kann für betreute Rechner des RRZE, mittels RRZE Windows Softwareverteilung oder für alle anderen Rechner direkt per Download installiert werden. Um TOTP nutzen zu können, muss entweder eine neue Datenbank erstellt werden oder eine bestehende Datenbank geladen werden. Dort kann man einen neuen Eintrag anlegen -> über das Menüband „Einträge“ -> „TOTP“ -> „TOTP einrichten…“ kann ein OTP-Schlüssel mittels „Secure Code/Geheimer Schlüssel“ hinzugefügt werden. Die OTP-Einträge kann man in den Eigenschaften des Eintrags unter „Fortgeschritten“ einsehen und bearbeiten. Der Code kann mit Rechtsklick auf den Eintrag -> „TOTP“ -> „TOTP anzeigen“ angezeigt werden.

Anleitung PDF: Keepass-TOTP-Anleitung

Anleitung Video: Multi-Faktor-Authentifizierung mit KeePassXC

Für weitere fragen wenden sie sich bitte an rrze-mfa@fau.de.

Android – FreeOTP+

Für die Nutzung des MFA-Dienstes auf einem Mobilen Android-Gerät empfiehlt das RRZE die Anwendung FreeOTP+. Es ist ein Open-Source Fork der App FreeOTP und ist für Android-Versionen ab 5.0 im Google Play Store verfügbar. Die App kann zusätzlich z. B. mit einer Fingerabdruck Prüfung abgesichert werden. Das Hinzufügen von Tokens erfolgt durch das Scannen des generierten QR-Codes. Falls ein neues Gerät angeschafft wird, können die Tokens im JSON Format exportiert und auf das neue Gerät wieder importiert werden.

macOS, iOS, iPadOS und watchOS – Step Two

Die Anwendung Step Two ist über Apples App Store verfügbar. Sie kann kostenlos geladen werden und ist für die Nutzung von bis zu 10 MFA Accounts frei nutzbar. Das Hinzufügen eines neuen Accounts kann entweder über das Einscannens des QR-Codes über die Kamera (hierzu muss die Zustimmung zur Nutzung der Kamera gegeben werden) oder manuell über den angezeigten Code erfolgen. Zur besseren Übersicht lassen sich einzelnen Accounts unterschiedliche Farben zuweisen. Durch Klicken auf den angezeigten Code (iOS/iPadOS) wird dieser in die Zwischenablage kopiert.

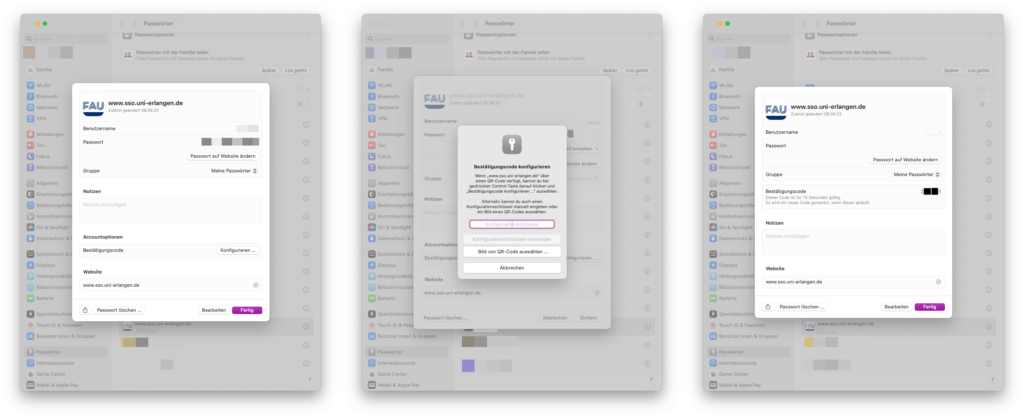

Zusätzlich bietet Apple mit neueren Betriebssystemversionen die Möglichkeit, MFA-Codes systemseitig in der verschlüsselten Keychain zu speichern: