Wie erzeuge ich mit Thunderbird ein OpenPGP-Schlüsselpaar?

Um die Ende-zu-Ende-Verschlüsselung mit OpenPGP in Thunderbird verwenden zu können, müssen sich E-Mail-Nutzer:innen zunächst ein Schlüsselpaar generieren oder ein bereits vorhandenes Schlüsselpaar in Thunderbird importieren. Nachfolgend wird die Schlüsselerzeugung in der OpenPGP-Schlüsselverwaltung von Thunderbird beschrieben.

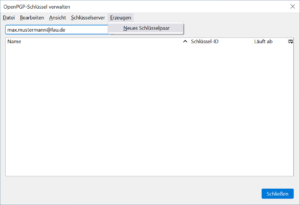

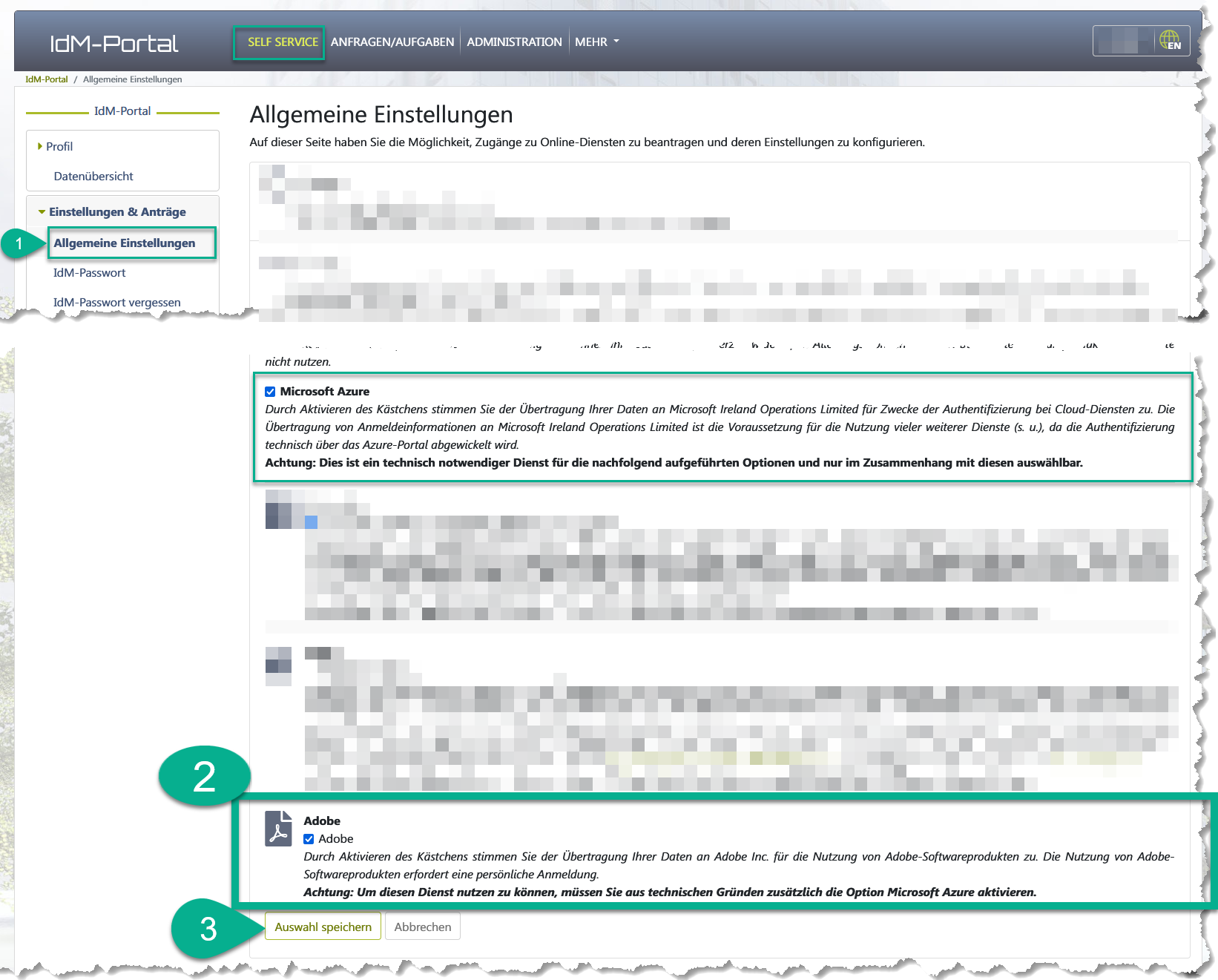

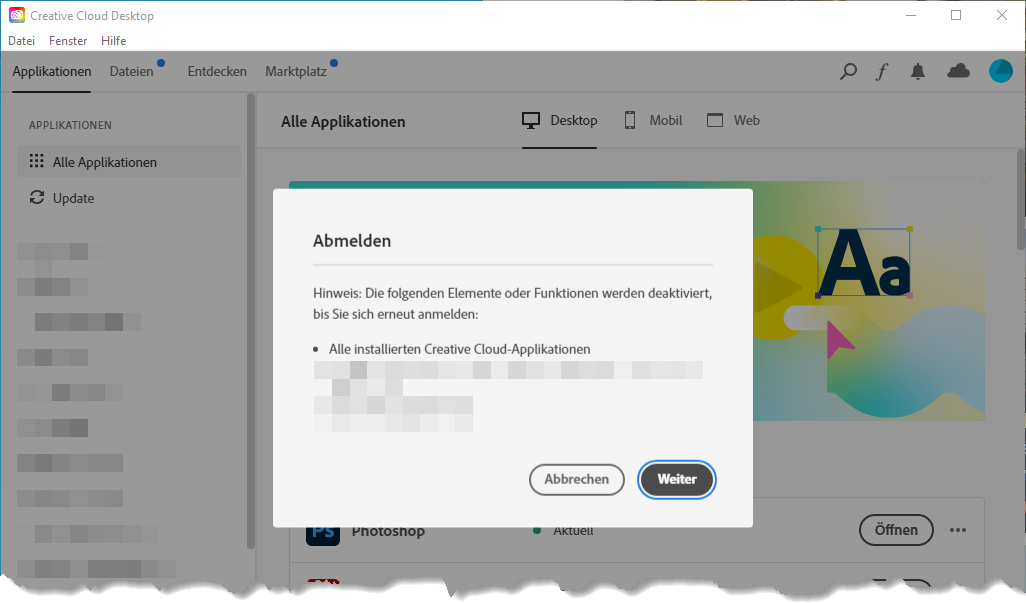

Öffnen Sie in der OpenPGP-Schlüsselverwaltung von Thunderbird den Schlüsselgenerator über folgende Menüpunkte:

Extras >> OpenPGP-Schlüssel verwalten >> Erzeugen >> Neues Schlüsselpaar

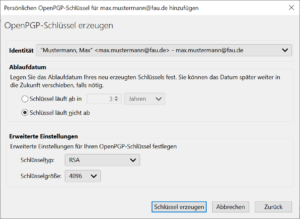

Verwenden Sie die Einstellungen wie im folgenden Screenshot dargestellt:

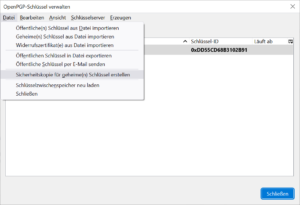

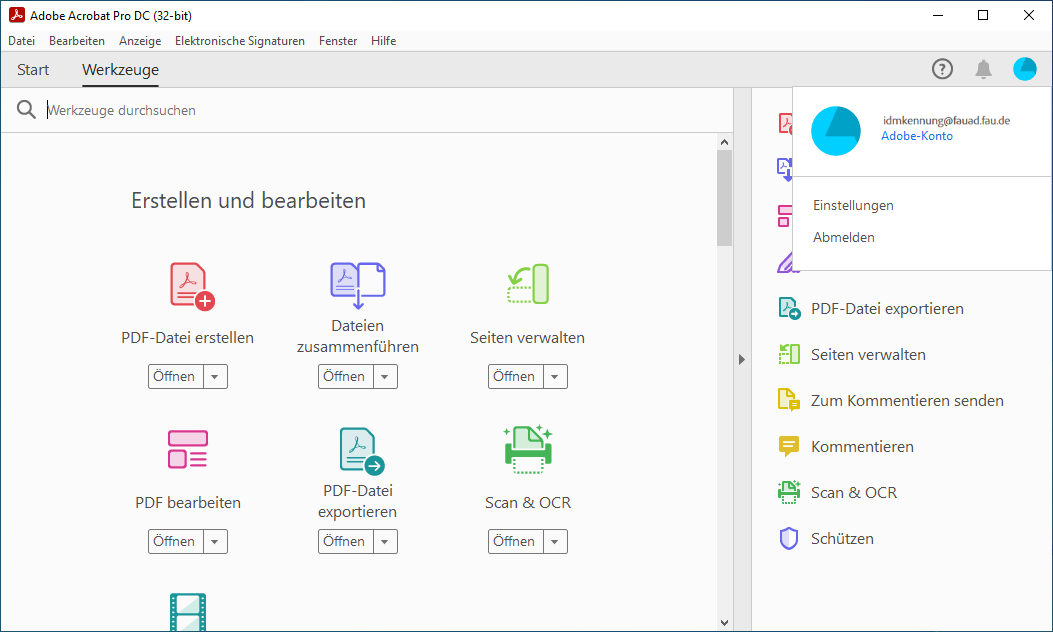

Nach der Erzeugung wird das Schlüsselpaar in der Schlüsselverwaltung fett gedruckt dargestellt:

Das neu erzeugte Schlüsselpaar kann man exportieren, wobei der geheime Schlüssel auf einem externen Medium gesichert und mit einer Passphrase geschützt werden sollte.

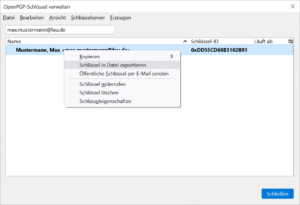

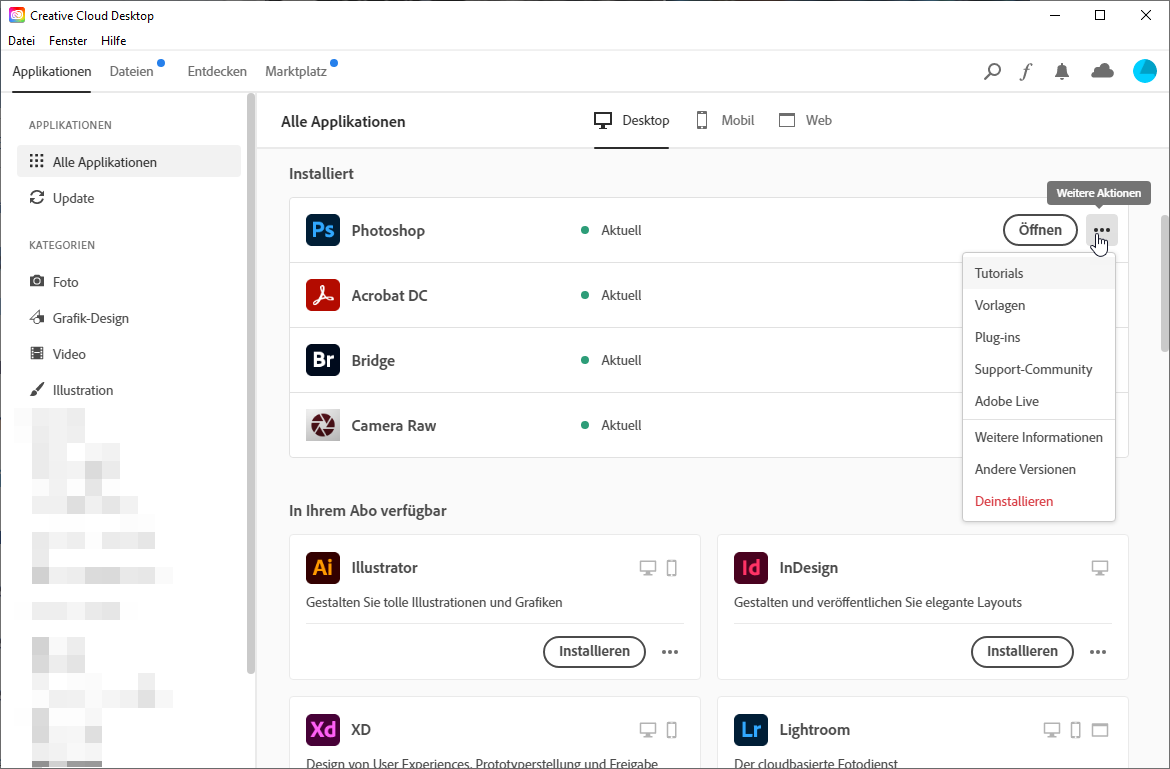

Der öffentliche Schlüssel lässt sich exportieren, indem man das Schlüsselpaar markiert und das Kontextmenü mit der rechten Maustaste öffnet:

Der öffentliche Schlüssel kann nun an Kommunikationspartner verteilt werden, z.B. indem man ihn im FAU-Schlüsselverzeichnis veröffentlicht. Der geheime Schlüssel muss sicher verwahrt werden.

Wichtiger Hinweis:

Bitte setzen Sie bei Thunderbird über Einstellungen >> Datenschutz und Sicherheit >> Hauptpasswort verwenden unbedingt ein Hauptpasswort, da andernfalls der geheime Schlüssel ungeschützt im Thunderbird-Profilverzeichnis abgelegt wird.

Zusatzinformation für fortgeschrittene OpenPGP-Nutzer:

Thunderbird bietet seit Version 78 für den geheimen Schlüssel leider nicht mehr den von Enigmail/GnuPG gewohnten Schutz durch eine Passphrase, die nach Ablauf einer einstellbaren Caching-Dauer immer wieder abgefragt wird. Vielmehr wird der Schlüssel nur durch das Hauptpasswort geschützt, das einmalig beim Starten von Thunderbird abgefragt wird. Mit dem Hauptpasswort wird ein automatisch generiertes Zufallspasswort symmetrisch verschlüsselt und im Profilverzeichnis in der Datei encrypted-openpgp-passphrase.txt abgelegt. Mit dem Zufallspasswort werden u.a. alle in der Thunderbird-Schlüsselverwaltung vorhandenen geheimen OpenPGP-Schlüssel verschlüsselt in der Datei key4.db gespeichert.

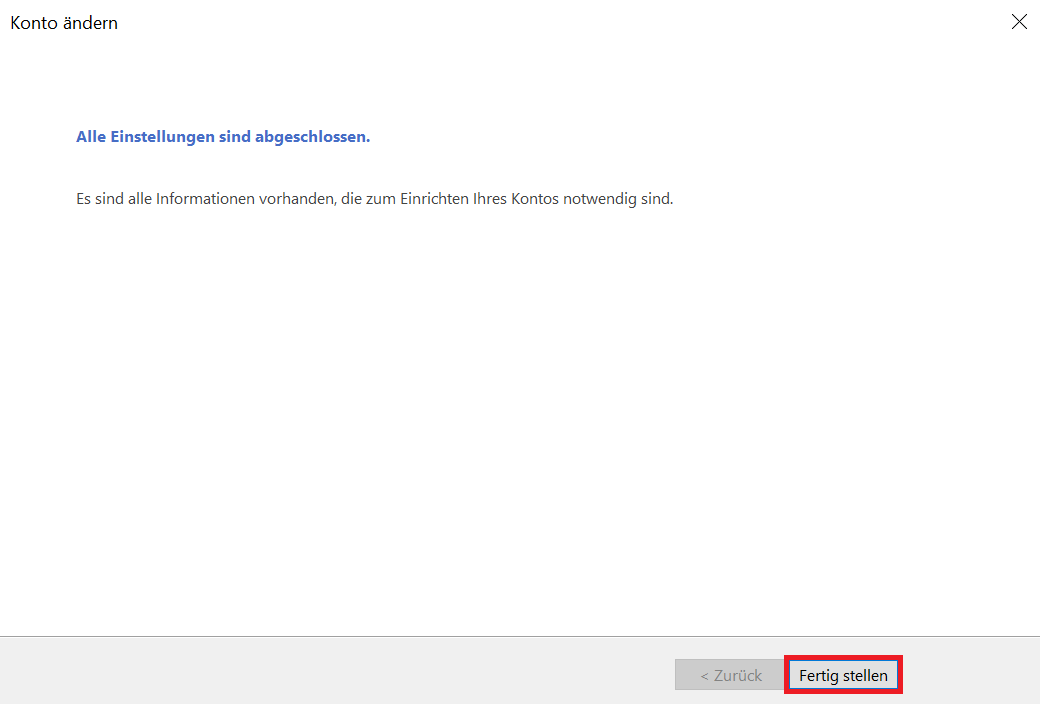

Es besteht grundsätzlich die Möglichkeit, den geheimen Schlüssel mittels GnuPG statt mit der Thunderbird-Schlüsselverwaltung zu verwalten und damit erhöhte Sicherheitsanforderungen zu erfüllen (Konfig-Editor: mail.openpgp.allow_external_gnupg = true setzen). Den geheimen GnuPG-Schlüssel kann man dann über Konten-Einstellungen >> Ende-zu-Ende-Verschlüsselung >> OpenPGP >> Schlüssel hinzufügen über die Option Externen Schlüssel mittels GnuPG benutzen (z.B. von einer Smartcard) dem E-Mail-Konto zuordnen. Der zugehörige öffentliche Schlüssel muss allerdings in der Thunderbird-Schlüsselverwaltung vorhanden sein.

Bei Thunderbird (64 bit) unter Windows ist es zusätzlich erforderlich, die Umgebungsvariable PATH manuell anzupassen.

Unter Linux muss zusätzlich zu GnuPG die C-Bibliothek GPGME installiert werden.