Wie verwende ich OpenPGP mit einem Webmailer und dem Browser-Plugin Mailvelope?

Mailvelope einrichten

Falls Sie Ihr E-Mail-Postfach mittels eines Webmailers mit einem der Browser Firefox, Chrome, Edge oder Brave verwalten, dann haben Sie auch hiermit die Möglichkeit, Ihre E-Mails per OpenPGP digital zu signieren und zu verschlüsseln. Sie benötigen dazu das Browser-Plugin Mailvelope, dessen kostenlose Community-Version Sie über die Add-on-Verwaltung Ihres Browsers installieren können. Zum Einrichten sind die nachfolgend aufgeführten Schritte nötig. Beim erstmaligen Aufruf von Mailvelope gelangt man direkt in den Dialog zum Erstellen eines Schlüsselpaares.

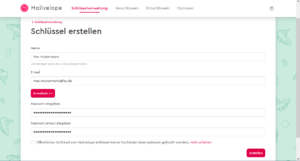

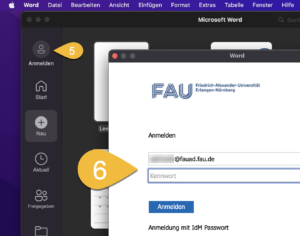

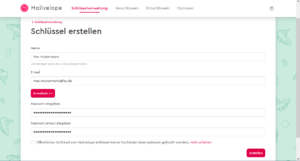

Schlüssel generieren

Generieren Sie nun das Schlüsselpaar für Ihre persönliche @fau.de-Adresse und schützen Sie dabei den privaten Schlüssel mit einem möglichst sicheren Passwort.

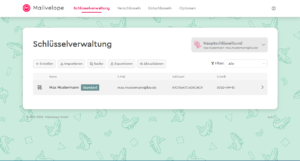

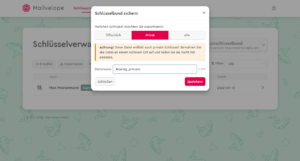

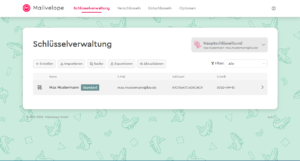

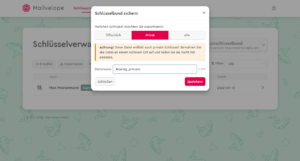

Das Hochladen Ihres Schlüssels auf den Mailvelope-Schlüsselserver ist optional. Das erzeugte Schlüsselpaar wird Ihnen wie nachfolgend dargestellt angezeigt.

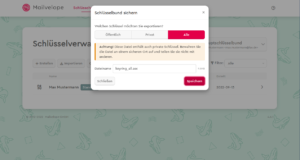

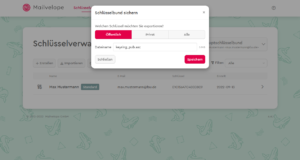

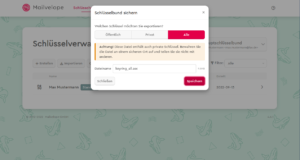

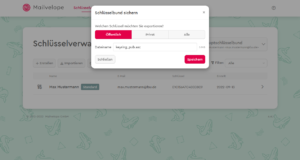

Das Schlüsselpaar kann nun exportiert werden, wobei der geheime Schlüssel sicher verwahrt werden muss.

Der öffentliche Schlüssel kann nun z.B. im FAU-Schlüsselverzeichnis publiziert werden, um ihn den E-Mail-Programmen Ihrer Kommunikationspartner auch per WKD-Protokoll zugänglich zu machen.

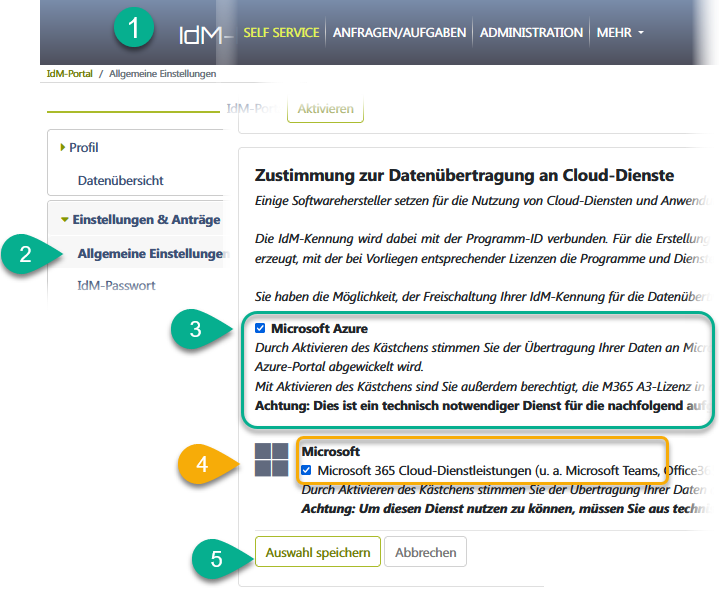

FAUMail und FAUGroupware bei Mailvelope autorisieren

Sie können die Mailvelope-Konfiguration so anpassen, dass Sie Mailvelope auch für die vom RRZE bereit gestellten Webmailer (FAUMail-Webinterface, Outlook Web App) verwenden können. Im Hauptmenü von Mailvelope finden Sie unter Optionen >> Autorisierte Domains die vorkonfigurierten Webmailer. Hier klicken Sie auf Neuen Eintrag hinzufügen und geben bei Seite den Wert FAUMail ein, und bei Domänenmuster die Werte *.faumail.uni-erlangen.de und *.faumail.fau.de. Analog tragen Sie für die Seite FAUGroupware den Wert *.groupware.fau.de ein.

Schlüsselverzeichnisse festlegen

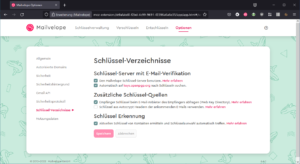

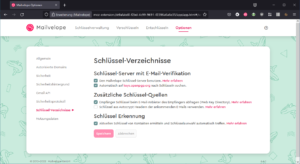

Unter Optionen >> Schlüsselverzeichnisse können Sie festlegen, wo Mailvelope nach Schlüsseln von Kommunikationspartnern suchen soll. Sinnvoll sind die nachstehend abgebildeten Einstellungen.

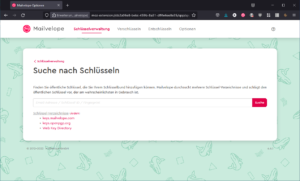

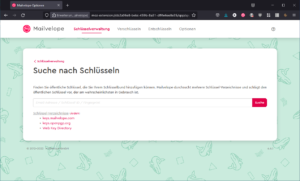

Diese Einstellungen wirken sich auf die Schlüsselsuche wie unter Schlüsselverwaltung nach Klick auf Suche ersichtlich wie folgt aus:

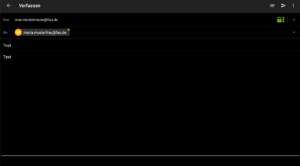

Mit FAUMail-Webinterface eine E-Mail signiert und verschlüsselt versenden

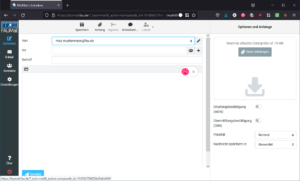

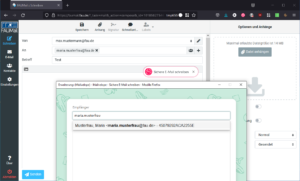

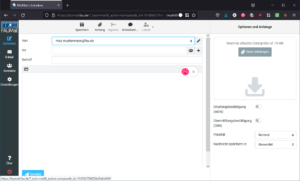

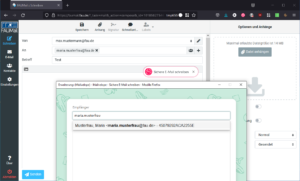

Öffnen Sie im FAUMail-Webinterface den Dialog zum Schreiben einer E-Mail. Sie sehen über der rechten oberen Ecke des Eingabefensters für den Inhalt der E-Mail das Mailvelope-Logo.

Wenn Sie dieses anklicken, sehen Sie rechts daneben den Text Sichere E-Mail schreiben und es öffnet sich ein entsprechendes Dialog-Fenster mit dem von Ihnen bei der Mailvelope-Einrichtung gewählten Hintergrund.

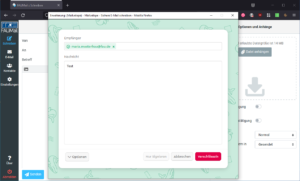

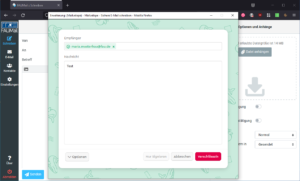

Wenn Sie die E-Mail-Adresse der gewünschten Adressatin ins Adressfeld eingeben, wird Ihnen im Falle, dass Sie deren öffentlichen Schlüssel bereits in Ihrer Mailvelope-Schlüsselverwaltung vorliegen haben oder dieser auf einem der konfigurierten Schlüsselserver gefunden wird, Name, E-Mail-Adresse und Schlüssel-Id sofort eingeblendet und Sie können die Angaben direkt übernehmen. Die Adresse der Empfängerin wird Ihnen dann in grün dargestellt, andernfalls in rot mit einem zusätzlichen Hinweis, dass der Versand einer verschlüsselten E-Mail an die Adressatin nicht möglich ist.

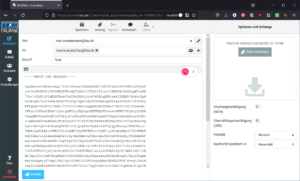

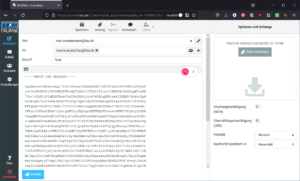

Wenn Sie nun auf die Schaltfläche Verschlüsseln klicken, dann wird Ihnen der Text der E-Mail PGP/INLINE-verschlüsselt dargestellt.

Wenn Sie einen schützenswerten Anhang beifügen möchten, dann müssen Sie diesen verschlüsselt beifügen, da Mailvelope in der kostenlosen Community-Version kein PGP/MIME unterstützt. Ein Werkzeug zum Signieren und Verschlüsseln von Dateien via OpenPGP liefert Mailvelope unter dem Hauptmenüpunkt Verschlüsseln mit, ein analoges Werkzeug zum Entschlüsseln von Dateien über den Hauptmenüpunkt Entschlüsseln.

Über die Schaltfläche Senden schicken Sie die E-Mail ab.

Mit FAUMail-Webinterface signierte und verschlüsselte E-Mail empfangen

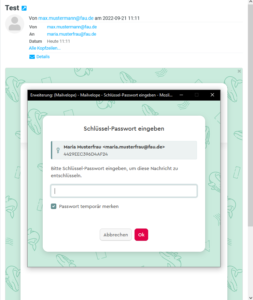

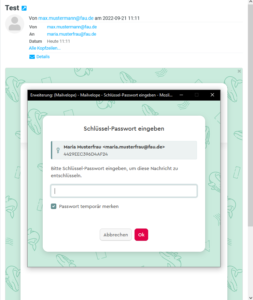

Wenn Sie eine E-Mail, die wie im vorstehenden Abschnitt beschrieben an Sie gesandt wurde, im FAUMail-Webinterface öffnen, dann sehen Sie zunächst statt des Inhalts der E-Mail den in Mailvelope eingestellten Sicherheitshintergrund sowie darübergelegt ein helles Feld mit dem Mailvelope-Logo über dem Text Nachricht anzeigen.

Um den Inhalt der E-Mail zu entschlüsseln und deren Signatur zu prüfen, klicken Sie in dieses Feld. Es öffnet sich ein Dialogfenster, welches die Passphrase zum Entsperren Ihres privaten Schlüssels abfragt.

Nach erfolgreicher Entsperrung sehen Sie den entschlüsselten Inhalt der E-Mail sowie unterhalb des Inhaltsfensters bei erfolgreicher Signaturprüfung einen grünen Punkt neben dem Text Signiert und E-Mail-Adresse mit Schlüssel-Id des Signaturschlüssels.

Hinweis:

Mailvelope hat in der Version 4.6.1 einen Bug, aufgrund dessen trotz korrekter Signatur „Signatur unbekannt … Schlüssel … nicht gefunden“ angezeigt wird, wenn unter Optionen >> Allgemein als Backend OpenPGP.js verwendet wird. Dieses Problem sollte in der Nachfolgeversion behoben sein.

Hinweis für fortgeschrittene OpenPGP-Nutzer:

Für erhöhte Sicherheitsanforderungen können Sie als Backend GnuPG anstelle der von Mailvelope standardmäßig benutzten Javascript-Bibliothek OpenPGP.js verwenden. Diese OpenPGP-Implementierung ist bei Linux-Distributionen standardmäßig installiert und kann unter Windows über das Paket Gpg4win nachgerüstet werden. Damit Mailvelope die GnuPG-Installation erkennt, ist etwas Nacharbeit erforderlich (siehe Mailvelope-FAQ zur GnuPG-Integration).