Kategorien: E-Mail Schlagwörter: E-Mail, E2EE, OpenPGP, Thunderbird, VKS, WKD

Wie rufe ich mit Thunderbird einen OpenPGP-Schlüssel aus dem FAU-Schlüsselverzeichnis ab?

Mit Thunderbird hat man mehrere Möglichkeiten, den OpenPGP-Schlüssel eines anderen FAU-Mitglieds, welches diesen im FAU-Schlüsselverzeichnis veröffentlicht hat, per WKD-Protokoll von dort abzurufen.

1) Über das Kontextmenü im Adressfeld einer E-Mail:

Dort wählen Sie den Menüpunkt OpenPGP-Schlüssel suchen aus und geben die vollständige E-Mail-Adresse des FAU-Mitglieds ins Eingabefeld ein.

Anmerkung: Dieser Menüpunkt steht ab Thunderbird-Version 102 nur dann zur Verfügung, wenn in der Thunderbird-Schlüsselverwaltung noch kein Schlüssel für die betreffende E-Mail-Adresse vorhanden ist.

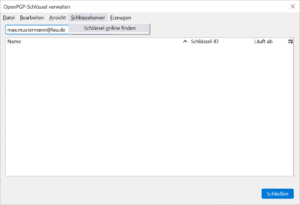

2) Über das Menü Extras >> OpenPGP-Schlüssel verwalten >> Schlüsselserver >> Schlüssel online finden:

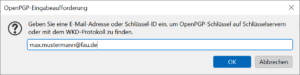

Im folgenden Dialogfeld geben Sie die vollständige E-Mail-Adresse des FAU-Mitglieds ein und bestätigen mit OK.

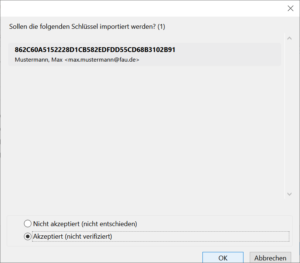

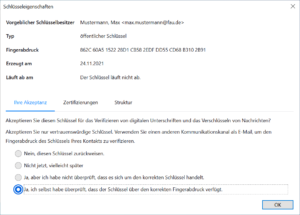

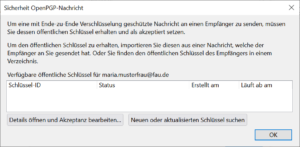

Damit wird zunächst im WKD nach einem Schlüssel für die eingegebene Adresse gesucht, und danach per VKS-Protokoll auf dem bei Thunderbird standardmäßig eingestellten Schlüsselserver keys.openpgp.org. Falls bei 1) oder 2) ein Schlüssel gefunden wird, sehen Sie folgendes Fenster, das Ihnen den Schlüssel zum Import in die Thunderbird-Schlüsselverwaltung anbietet:

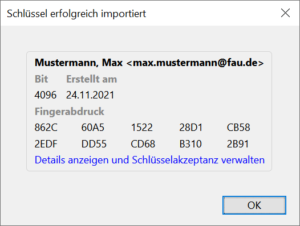

Sie müssen den Schlüssel explizit auf Akzeptiert setzen, damit sie ihn zur Verschlüsselung verwenden können. Wenn Sie mit OK bestätigen, erscheint folgendes Fenster:

Für ein ausreichendes Maß an Sicherheit können Sie hier einfach auf OK klicken.

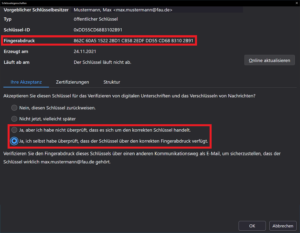

Falls Sie die Möglichkeit haben, Ihren Kommunikationspartner auf einem anderen Kanal (z.B. Telefon, persönliches Treffen) zu kontaktieren, können Sie für ein erhöhtes Maß an Sicherheit mit ihm den Fingerabdruck seines Schlüssels abgleichen. Dazu wählen Sie hier Details anzeigen und Schlüsselakzeptanz verwalten und nach erfolgreichem Abgleich des Fingerabdrucks im folgenden Fenster die Option ganz unten:

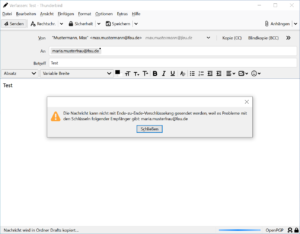

3a) Beim Verfassen einer E-Mail (Thunderbird bis Version 97)

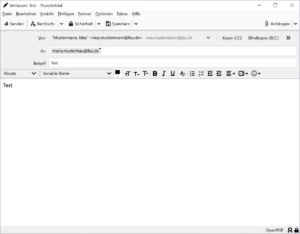

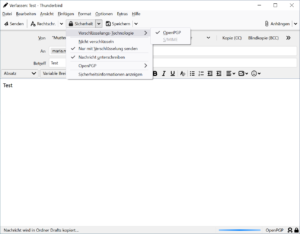

Sie müssen die OpenPGP-Verschlüsselung wie im folgenden Screenshot dargestellt aktivieren.

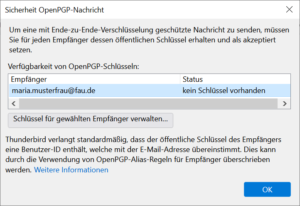

Wenn Sie nun auf Senden klicken, erscheint zunächst ein Fenster mit einer Fehlermeldung, wenn für die adressierte Empfängerin in der Thunderbird-Schlüsselverwaltung noch kein Schlüssel vorhanden ist. Wenn Sie dieses wegklicken, sehen Sie folgendes Fenster:

Klicken Sie nun auf Schlüssel für gewählten Empfänger verwalten. Es erscheint ein weiteres Fenster:

Hier können Sie nun Neuen oder aktualisierten Schlüssel suchen auswählen. Wird im Schlüsselverzeichnis ein Schlüssel gefunden, erscheint der von oben bekannte Import-Dialog, andernfalls folgendes Fenster:

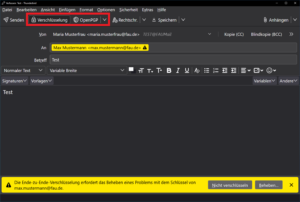

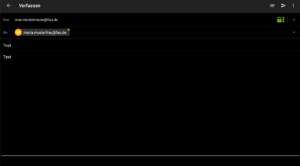

3b) Beim Verfassen einer E-Mail (Thunderbird ab Version 102, Dark Mode)

Wählen Sie aus der Menüleiste Nachricht >> Neue Nachricht oder aus der Hauptsymbolleiste Verfassen. Im sich öffnenden Fenster muss Verschlüsselung aktiviert und OpenPGP als Verschlüsselungsmethode ausgewählt werden, sofern nicht bereits voreingestellt. Geben Sie nun im Empfängerfeld die E-Mail-Adresse ein.

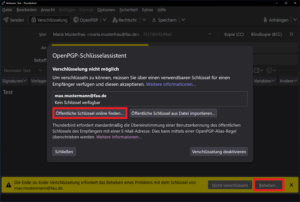

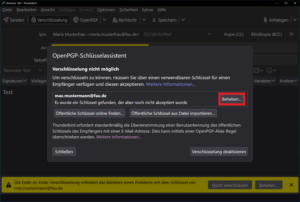

Wenn in der Thunderbird-Schlüsselverwaltung kein Schlüssel für den Empfänger gefunden wird, dann wird dies durch eine gelbe Unterlegung des Adressfeldes und ein Warnsymbol gekennzeichnet. Gleichzeitig erscheint unten eine entsprechende Statuszeile. Klicken Sie hier auf die Schaltfläche Beheben. Es öffnet sich der OpenPGP-Schlüsselassistent und bietet u.a. die Option Öffentliche Schlüssel online finden an. Wenn Sie diese Schaltfläche anklicken, wird im Web Key Directory (WKD) nach einem Schlüssel gesucht.

Wird dort ein Schlüssel gefunden, dann muss dieser erst noch akzeptiert werden, damit Sie ihn zur Verschlüsselung verwenden können. Dies können Sie über die Schaltfläche Beheben tun.

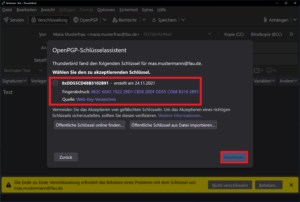

Nun wird Ihnen die Schlüssel-Id und der Fingerabdruck des gefundenen Schlüssels angezeigt. Wenn Sie den Schlüssel auswählen (Radio Button), dann können Sie ihn Annehmen.

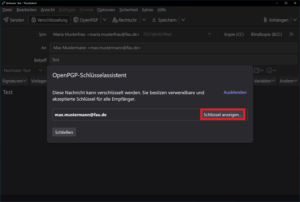

Klicken Sie im folgenden Fenster auf Schlüssel anzeigen.

Für ein ausreichendes Maß an Sicherheit können Sie den Schlüssel einfach akzeptieren. (Ausreichend, weil der Schlüssel im WKD gefunden wurde, und der Schlüsselinhaber seine E-Mail-Adresse bestätigen musste, bevor der Schlüssel dort veröffentlicht wurde). Für ein erhöhtes Maß an Sicherheit können Sie den Fingerabdruck mit dem Empfänger über einen anderen Kanal (Telefon, persönliches Treffen etc.) abgleichen.

Nach Bestätigung mit OK können Sie Ihre E-Mail nun verschlüsselt an den Empfänger abschicken.

Wie verwalte ich meine OpenPGP-Schlüssel im FAU-Schlüsselverzeichnis?

Schlüssel veröffentlichen

Der aus der Schlüsselverwaltung des verwendeten E-Mail-Programms exportierte öffentliche Schlüssel kann wie folgt im FAU-Schlüsselverzeichnis veröffentlicht werden. Rufen Sie im Selfservice-Bereich des IdM-Portals die OpenPGP-Schlüsselverwaltung auf, kopieren durch Cut & Paste den Inhalt der exportierten Schlüsseldatei (ASCII-Format) ins Eingabefeld und klicken auf die Schaltfläche Absenden. Alternativ können Sie die Schlüsseldatei direkt hochladen.

Bitte beachten Sie:

Die Schlüsseldatei darf nur einen Schlüssel enthalten. Verschiedene Schlüssel müssen also separat exportiert werden. Entsprechendes gilt für die „Cut & Paste“-Variante.

Der hochgeladene Schlüssel wird in der rechten Spalte durch Angabe seines 40-stelligen Fingerabdrucks angezeigt. Die dem Schlüssel zugeordneten E-Mail-Adressen werden jeweils darunter mit dem Status Unveröffentlicht dargestellt.

Im nächsten Schritt klicken Sie auf das grün unterlegte Haken-Symbol Überprüfen im Menü rechts oben, um die Verifikation der zugeordneten E-Mail-Adresse durchzuführen. Mit dieser Aktion wird eine E-Mail mit einem Bestätigungslink an diese Adresse gesandt.

Wenn Sie Eigentümer dieser E-Mail-Adresse sind, können Sie jeweils den Bestätigungslink anklicken, wodurch der Schlüssel samt zugeordneter E-Mail-Adresse im FAU-Schlüsselverzeichnis veröffentlicht wird.

Wenn Sie Eigentümer dieser E-Mail-Adresse sind, können Sie jeweils den Bestätigungslink anklicken, wodurch der Schlüssel samt zugeordneter E-Mail-Adresse im FAU-Schlüsselverzeichnis veröffentlicht wird.

Links neben dem Fingerabdruck des Schlüssels sehen Sie nun ein grün unterlegtes Schlüssel-Symbol, welches den Status Veröffentlicht darstellt. Nun ist Ihr Schlüssel samt der jeweiligen Identität (E-Mail-Adresse) im Schlüsselverzeichnis veröffentlicht und kann über die Schlüsselsuche im Selfservice gefunden werden. Für E-Mail-Adressen unter @fau.de wird der so veröffentlichte Schlüssel zusätzlich von E-Mail-Programmen per WKD-Abfrage gefunden (siehe hierzu die Anleitung für Thunderbird und die Anleitung für Outlook).

Veröffentlichten Schlüssel ersetzen

Um einen veröffentlichten Schlüssel durch einen neuen zu ersetzen, laden Sie den neuen Schlüssel hoch und führen für diesen die Verifizierung der zuzuordnenden E-Mail-Adresse(n) wie oben beschrieben durch.

Veröffentlichten Schlüssel für ungültig erklären

Um einen veröffentlichten Schlüssel für ungültig zu erklären, widerrufen Sie diesen z.B. mit Hilfe der Schlüsselverwaltung Ihres E-Mail-Programms und laden den widerrufenen Schlüssel hoch. Dadurch werden die personenbezogenen Informationen (E-Mail-Adressen) des Schlüssels aus dem FAU-Schlüsselverzeichnis entfernt.

Was ist das OpenPGP-Schlüsselverzeichnis für FAU-Mitglieder?

Als Alternative zu den X.509-Nutzerzertifikaten für das S/MIME-Verfahren unterstützt das RRZE für die Ende-zu-Ende-Verschlüsselung von E-Mails nun auch den Einsatz von OpenPGP. Um den eigenen OpenPGP-Schlüssel potenziellen Kommunikationspartnern auf sichere Weise bekannt zu machen, betreibt das RRZE einen Verifying Key Server (VKS), auf dem FAU-Mitglieder den Schlüssel für ihre persönliche @fau.de-Adresse sowie für in ihrer Verantwortung befindlicher, nicht personenbezogener Adressen (Funktionsadressen) unter @fau.de im FAU-Schlüsselverzeichnis veröffentlichen können. Damit der Schlüssel über die zugehörige Identität (E-Mail-Adresse) gefunden werden kann, müssen die Adressinhaber:innen zunächst über einen Link in einer Bestätigungsmail ihre E-Mail-Adresse verifizieren. Danach kann der Schlüssel durch eine Suche nach der E-Mail-Adresse gefunden und heruntergeladen werden und ist zusätzlich per WKD-Abfrage abrufbar.

Web Key Directory (WKD) ist ein Verfahren, mit dem OpenPGP-Schlüssel über eine verschlüsselte Verbindung und eine definierte URL aus einem vom Provider bereitgestellten Verzeichnis abgefragt werden können. WKD-Unterstützung bieten viele gängigen E-Mail-Programme (siehe Anleitungen zu Mozilla Thunderbird, Microsoft Outlook (mit Plugin GpgOL), Browser-Plugin Mailvelope und K-9 Mail/OpenKeychain (Android).

Wichtiger Hinweis:

Es ist grundsätzlich möglich, auch OpenPGP-Schlüssel für auf .fau.de oder .uni-erlangen.de endende E-Mail-Adressen im FAU-Schlüsselverzeichnis zu veröffentlichen. Via HKP-Protokoll (z.B. Schlüsselsuche im Selfservice oder mit HKP-fähigen E-Mail-Programmen bei eingestelltem Schlüsselserver hkps://keys.openpgp.fau.de) werden auch solche Schlüssel gefunden. Der Schlüsselabruf mit E-Mail-Clients per WKD-Abfrage ist allerdings auf E-Mail-Adressen unter @fau.de beschränkt.

Was muss ich tun, um OpenPGP zu benutzen?

Um OpenPGP zu benutzen, müssen Sie sich mit Hilfe der Schlüsselverwaltung Ihres E-Mail-Programms zunächst ein OpenPGP-Schlüsselpaar erzeugen, welches aus einem geheimen und einem öffentlichen Schlüssel besteht. Den geheimen Schlüssel müssen Sie sicher verwahren. Damit entschlüsseln Sie an Sie gerichtete, verschlüsselte E-Mails und versehen Ihre ausgehenden E-Mails mit einer digitalen Signatur. Durch dieses „Siegel“ kann der Empfänger überprüfen, ob die E-Mail tatsächlich von Ihnen stammt (Authentizität) und auf dem Übertragungsweg nicht verfälscht wurde (Integrität).

Den öffentlichen Schlüssel müssen Sie ihren Kommunikationspartnern bekannt machen, damit diese Ihnen verschlüsselte E-Mails senden und Ihre digitale Signatur prüfen können. Am einfachsten geht das Veröffentlichen, indem Sie Ihren Schlüssel ins FAU-Schlüsselverzeichnis hochladen. Von dort kann ihn das E-Mail-Programm Ihres Kommunikationspartners beim verschlüsselten Versand an Sie mehr oder weniger automatisch abrufen, je nachdem, wie gut dieses den WKD-Standard unterstützt. Moderne E-Mail-Programme wie Outlook oder Thunderbird führen die WKD-Abfrage immer dann automatisch aus, wenn online nach einem Schlüssel gesucht wird.

Wie richte ich K-9 Mail und OpenKeychain für die OpenPGP-Nutzung ein?

Unter Android stellt K-9 Mail einen der beliebtesten und zudem kostenlos verfügbaren E-Mail-Clients dar. Zusammen mit der ebenso kostenfreien App OpenKeychain für die Schlüsselverwaltung steht eine komfortable OpenPGP-Verwaltung bereit. Beide Apps können über den Google Play Store oder über F-Droid bezogen werden.

In K-9 Mail muss zunächst die Verbindung zu OpenKeychain hergestellt werden. Unter Einstellungen wählen Sie das konfigurierte E-Mail-Konto an und gehen dann auf Ende-zu-Ende-Verschlüsselung. Ist OpenKeychain installiert, dann können Sie dort die Option OpenPGP-Unterstützung aktivieren einschalten.

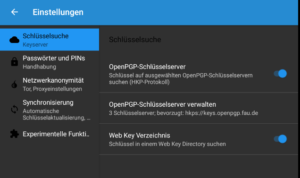

Schlüsselsuche konfigurieren

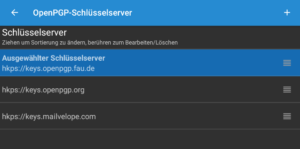

In OpenKeychain sollten Sie unter Einstellungen zunächst die Schlüsselsuche konfigurieren, indem Sie dort die gewünschten Suchmethoden und Schlüsselserver angeben. Wählen Sie hier folgende Einstellungen:

Bei dieser Konfiguration wird zunächst im Web Key Directory (WKD) gesucht, das ggf. der Provider des Empfängers bereitstellt, und danach per HKP-Protokoll über den ganz oben aufgelisteten, „ausgewählten Schlüsselserver“. Weitere Schlüsselserver können hinzugefügt werden, werden aber für die Suche nicht genutzt, solange sie nicht ganz nach oben geschoben und damit „ausgewählt“ werden.

Um für die Suche nur das FAU-Schlüsselverzeichnis zu verwenden, geben Sie als obersten Server hkps://keys.openpgp.fau.de an. Dies ist nur dann sinnvoll, wenn Sie ausschließlich FAU-intern verschlüsselt per E-Mail kommunizieren.

Bei dieser Einstellung wird nach einer @fau.de-Adresse immer zuerst per WKD-Abfrage und danach per HKP-Protokoll im FAU-Schlüsselverzeichnis gesucht. Nach allen anderen Adressen wird dort nur per HKP gesucht. Per HKP werden somit auch Schlüssel für auf .fau.de oder .uni-erlangen.de endende Adressen gefunden.

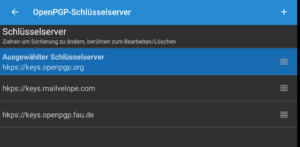

Um auch Schlüssel für FAU-externe E-Mail-Adressen zu finden, nehmen Sie als „ausgewählten Schlüsselserver“ einen globalen Verifying Key Server wie hkps://keys.openpgp.org oder hkps://keys.mailvelope.com.

Bei dieser Einstellung wird nach einer @fau.de-Adresse zuerst per WKD im FAU-Schlüsselverzeichnis gesucht, danach per HKP beim ausgewählten Schlüsselserver. Nach allen anderen Adressen wird ausschließlich bei letzterem per HKP gesucht.

Schlüsselpaar erzeugen / importieren

Nun können Sie mit OpenKeychain Ihr Schlüsselpaar erzeugen oder dort ein bestehendes importieren. Wenn Sie OpenKeychain erstmals aufrufen, werden Ihnen die entsprechenden Menüpunkte direkt angezeigt. Später erreichen Sie diese, indem Sie das Menü Schlüssel anwählen und dann rechts oben unter dem „Drei-Punkte-Menü“ den Punkt Meine Schlüssel verwalten aufrufen.

Ordnen Sie nun in K-9 Mail Ihren Schlüssel Ihrem E-Mail-Konto zu, indem Sie unter Einstellungen Ihr E-Mail-Konto auswählen und dort unter Ende-zu-Ende-Verschlüsselung den Punkt Using key: … aufrufen und über die weiteren Anweisungen den gewünschten Schlüssel auswählen.

Schlüssel von Kommunikationspartnern finden / importieren

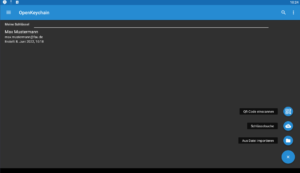

Weiterhin müssen Sie die öffentlichen Schlüssel ihrer Kommunikationspartner importieren. Hierzu klicken Sie im Menü Schlüssel auf das Symbol mit dem Plus-Zeichen. Sie haben nun die Wahl zwischen drei verschiedenen Optionen: (1) QR-Code einscannen, (2) Schlüsselsuche und (3) Aus Datei importieren.

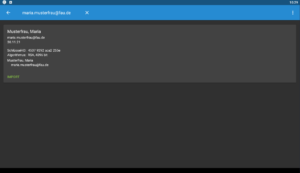

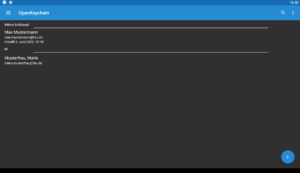

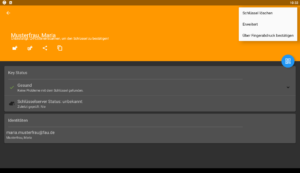

Um den öffentlichen Schlüssel eines anderen FAU-Mitglieds zu finden, wählen Sie Option (2). Wenn dieses seinen Schlüssel im FAU-Schlüsselverzeichnis oder auf externen verifizierenden Schlüsselservern wie keys.openpgp.org oder keys.mailvelope.com (siehe oben) veröffentlicht hat, finden Sie ihn auf diesem Wege und er wird Ihnen zum Import angeboten.

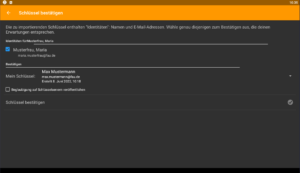

Den importierten Schlüssel können Sie z.B. durch Abgleich dessen Fingerabdrucks bestätigen:

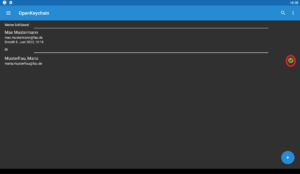

Der bestätigte Schlüssel wird durch einen grün unterlegten Haken gekennzeichnet (siehe rote Markierung):

Wie richte ich Thunderbird für die OpenPGP-Nutzung ein?

Mozilla Thunderbird hat ab Version 78 die Implementierung für den OpenPGP-Standard direkt integriert und benötigt hierfür nicht mehr das Plugin Enigmail, das die Vorgängerversionen verwendeten. Es benutzt nun auch nicht mehr GnuPG, die bekannteste OpenPGP-Implementierung, sondern basiert auf der neueren Implementierung RNP.

Was Sie vom Prinzip her tun müssen, um OpenPGP zu benutzen, finden Sie unter Funktionsprinzip von OpenPGP beschrieben.

Den geheimen Schlüssel müssen Sie dem E-Mail-Konto [1] zuordnen, das Sie für Ihre persönliche @fau.de-Adresse [2] in Thunderbird eingerichtet haben. Dies erledigen Sie, indem Sie bei Thunderbird im Menü Extras (Windows) bzw. Bearbeiten (Linux) den Punkt Konten-Einstellungen anwählen, und dort beim entsprechenden Konto den Punkt Ende-zu-Ende-Verschlüsselung aufrufen. Wenn Sie Ihr Schlüsselpaar mit diesem Thunderbird erzeugt haben, sollte er bereits richtig zugeordnet sein oder Sie können den richtigen Schlüssel hier auswählen. Andernfalls können Sie über Schlüssel hinzufügen und dann Bestehenden OpenPGP-Schlüssel importieren den Schlüssel aus Ihrer beim Erzeugen erstellten Sicherheitskopie importieren.

Setzen Sie außerdem den Haken bei den Optionen Verschlüsselung standardmäßig nicht aktivieren und Eigene digitale Unterschrift standardmäßig hinzufügen.

Bei Thunderbird ab Version 91 gibt es zusätzlich eine Rubrik Erweiterte Einstellungen. Hier können Sie festlegen, ob

- der eigene Schlüssel einer signierten E-Mail als Anhang beigefügt werden soll (Standard: ja)

- der Betreff einer OpenPGP-Nachricht verschlüsselt werden soll (Standard: ja)

- Nachrichtenentwürfe verschlüsselt gespeichert werden sollen (Standard: ja)

Die Betreff-Verschlüsselung ist kein Bestandteil des OpenPGP-Standards. Falls Sie mit Personen kommunizieren, deren E-Mail-Programm die Betreff-Verschlüsselung nicht unterstützt (z.B. Outlook), lassen Sie den Betreff unverschlüsselt. Andernfalls werden diesen Personen im Betreff der empfangenen E-Mail lediglich drei Punkte (‚…‘) angezeigt. Ansonsten können Sie die Standardeinstellungen belassen.

[1] oder der entsprechenden Identität des E-Mail-Kontos, falls Sie für dieses mehrere Identitäten eingerichtet haben

[2] oder eine in Ihrer Verantwortung befindliche, nicht personenbezogene @fau.de-Adresse

Wie bereite ich Outlook für die OpenPGP-Nutzung vor?

Um mit Microsoft Outlook die Ende-zu-Ende-Verschlüsselung mittels OpenPGP nutzen zu können, bedarf es etwas Vorbereitung. Zunächst müssen Sie sicherstellen, dass das Paket Gpg4win installiert ist. Dieses stellt u.a. das Plugin GpgOL sowie die Schlüsselverwaltung Kleopatra für Outlook zur Verfügung, die als graphisches Frontend für das darunter liegende GnuPG-System fungiert, welches wiederum die bekannteste Implementierung des OpenPGP-Standards darstellt.

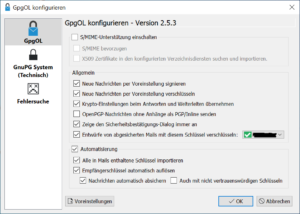

Um GpgOL bei Outlook zu aktivieren, öffnen Sie das Menü Datei und dann Com-Add-Ins verwalten. Die Einstellmöglichkeiten für GpgOL finden Sie in Outlook wie in folgender Abbildung markiert.

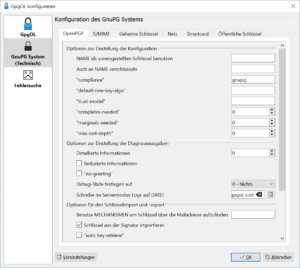

GpgOL bzw. das von GpgOL verwendete GnuPG-System sollten wie in den beiden folgenden Screenshots dargestellt konfiguriert werden.

Beim Eingabefeld NAME als voreingestellten Schlüssel benutzen kann man im Falle, dass Kleopatra mehrere gültige Schlüssel für die eigene Identität zur Verfügung hat, einen definierten Schlüssel als Voreinstellung durch Angabe dessen Schlüssel-Id festlegen.

Die Suche nach Schlüsseln im Web Key Directory (WKD) ist implizit aktiv, wenn Gpg4win in der Version 4 installiert ist. Hierzu ist keine weitere Einstellung erforderlich. Outlook/GpgOL findet beim Adressieren von Kommunikationspartnern aus der FAU über deren @fau.de-Adresse deren im FAU-Schlüsselverzeichnis hinterlegten Schlüssel dann automatisch über eine WKD-Abfrage. Analoges gilt auch für die Adressierung von E-Mail-Adressen aus Maildomains anderer E-Mail-Provider, sofern letztere ein WKD zur Verfügung stellen.

Wie erzeuge ich mit Kleopatra ein OpenPGP-Schlüsselpaar?

Microsoft Outlook/GpgOL verwendet die ebenfalls zum Paket Gpg4win gehörige Schlüsselverwaltung Kleopatra. Um damit ein neues OpenPGP-Schlüsselpaar zu erzeugen, gehen Sie wie folgt vor.

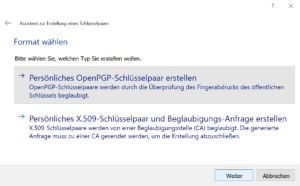

Rufen Sie in Kleopatra das Menü „Datei >> Neues Schlüsselpaar …“ auf.

Wählen Sie Persönliches OpenPGP-Schlüsselpaar erstellen und dann Weiter.

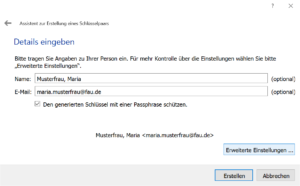

Geben Sie im folgenden Dialog Name und E-Mail-Adresse ein, für die das Schlüsselpaar erstellt werden soll. Setzen Sie den Haken bei Den generierten Schlüssel mit einer Passphrase schützen.

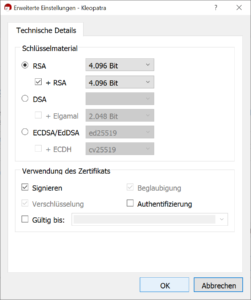

Klicken Sie dann auf Erweiterte Einstellungen. Wählen Sie in der Eingabemaske die Einstellungen wie im folgenden Screenshot dargestellt und klicken dann auf OK.

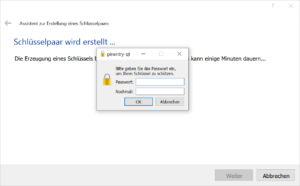

Geben Sie nun die Passphrase ein, mit welcher der geheime Schlüssel geschützt werden soll und bestätigen Sie diese durch eine nochmalige Eingabe. Wenn Sie auf Weiter klicken, wird das Schlüsselpaar erstellt.

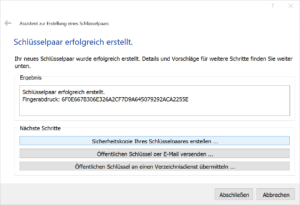

Wählen Sie nun Sicherheitskopie Ihres Schlüsselpaares erstellen … und speichern Sie damit den geheimen Schlüssel auf einem externen Medium, welches Sie sicher verwahren müssen.

Den öffentlichen Schlüssel können Sie exportieren, indem Sie den Schlüssel markieren und mit der rechten Maustaste das Kontextmenü öffnen. Dort wählen Sie Exportieren … und speichern den Schlüssel ebenfalls in einer Datei ab.

Diesen Schlüssel können Sie nun an Ihre Kommunikationspartner verteilen, z.B. indem Sie ihn im FAU-Schlüsselverzeichnis veröffentlichen.

Wie erzeuge ich mit Thunderbird ein OpenPGP-Schlüsselpaar?

Um die Ende-zu-Ende-Verschlüsselung mit OpenPGP in Thunderbird verwenden zu können, müssen sich E-Mail-Nutzer:innen zunächst ein Schlüsselpaar generieren oder ein bereits vorhandenes Schlüsselpaar in Thunderbird importieren. Nachfolgend wird die Schlüsselerzeugung in der OpenPGP-Schlüsselverwaltung von Thunderbird beschrieben.

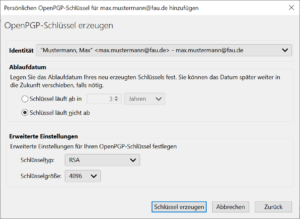

Öffnen Sie in der OpenPGP-Schlüsselverwaltung von Thunderbird den Schlüsselgenerator über folgende Menüpunkte:

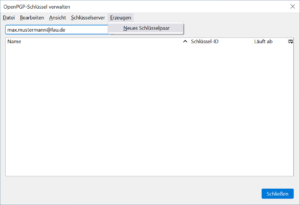

Extras >> OpenPGP-Schlüssel verwalten >> Erzeugen >> Neues Schlüsselpaar

Verwenden Sie die Einstellungen wie im folgenden Screenshot dargestellt:

Nach der Erzeugung wird das Schlüsselpaar in der Schlüsselverwaltung fett gedruckt dargestellt:

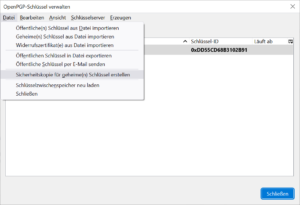

Das neu erzeugte Schlüsselpaar kann man exportieren, wobei der geheime Schlüssel auf einem externen Medium gesichert und mit einer Passphrase geschützt werden sollte.

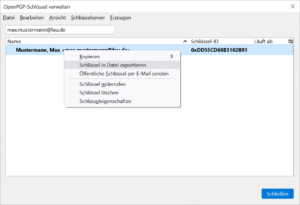

Der öffentliche Schlüssel lässt sich exportieren, indem man das Schlüsselpaar markiert und das Kontextmenü mit der rechten Maustaste öffnet:

Der öffentliche Schlüssel kann nun an Kommunikationspartner verteilt werden, z.B. indem man ihn im FAU-Schlüsselverzeichnis veröffentlicht. Der geheime Schlüssel muss sicher verwahrt werden.

Wichtiger Hinweis:

Bitte setzen Sie bei Thunderbird über Einstellungen >> Datenschutz und Sicherheit >> Hauptpasswort verwenden unbedingt ein Hauptpasswort, da andernfalls der geheime Schlüssel ungeschützt im Thunderbird-Profilverzeichnis abgelegt wird.

Zusatzinformation für fortgeschrittene OpenPGP-Nutzer:

Thunderbird bietet seit Version 78 für den geheimen Schlüssel leider nicht mehr den von Enigmail/GnuPG gewohnten Schutz durch eine Passphrase, die nach Ablauf einer einstellbaren Caching-Dauer immer wieder abgefragt wird. Vielmehr wird der Schlüssel nur durch das Hauptpasswort geschützt, das einmalig beim Starten von Thunderbird abgefragt wird. Mit dem Hauptpasswort wird ein automatisch generiertes Zufallspasswort symmetrisch verschlüsselt und im Profilverzeichnis in der Datei encrypted-openpgp-passphrase.txt abgelegt. Mit dem Zufallspasswort werden u.a. alle in der Thunderbird-Schlüsselverwaltung vorhandenen geheimen OpenPGP-Schlüssel verschlüsselt in der Datei key4.db gespeichert.

Es besteht grundsätzlich die Möglichkeit, den geheimen Schlüssel mittels GnuPG statt mit der Thunderbird-Schlüsselverwaltung zu verwalten und damit erhöhte Sicherheitsanforderungen zu erfüllen (Konfig-Editor: mail.openpgp.allow_external_gnupg = true setzen). Den geheimen GnuPG-Schlüssel kann man dann über Konten-Einstellungen >> Ende-zu-Ende-Verschlüsselung >> OpenPGP >> Schlüssel hinzufügen über die Option Externen Schlüssel mittels GnuPG benutzen (z.B. von einer Smartcard) dem E-Mail-Konto zuordnen. Der zugehörige öffentliche Schlüssel muss allerdings in der Thunderbird-Schlüsselverwaltung vorhanden sein.

Bei Thunderbird (64 bit) unter Windows ist es zusätzlich erforderlich, die Umgebungsvariable PATH manuell anzupassen.

Unter Linux muss zusätzlich zu GnuPG die C-Bibliothek GPGME installiert werden.

Wie sende ich mit K-9 Mail eine OpenPGP-signierte und -verschlüsselte E-Mail?

Wir gehen davon aus, dass Sie K-9 Mail und OpenKeychain für die OpenPGP-Nutzung eingerichtet haben.

Erstellen Sie eine neue E-Mail, indem Sie in K-9 Mail über das Stift-Symbol den Verfassen-Dialog öffnen. Beginnen Sie, die E-Mail-Adresse der Empfänger:in einzutippen. Die Autovervollständigung schlägt Ihnen die in Frage kommenden Empfänger:innen vor. Für Empfänger:innen, deren OpenPGP-Schlüssel bereits in OpenKeychain importiert wurde, erscheint am rechten Rand ein Schloss-Symbol und bei Ihrer Absenderadresse sehen Sie ein durchgestrichenes Schloss-Symbol. Dieses zeigt an, dass Ende-zu-Ende-Verschlüsselung für diese Empfänger:in möglich ist. Wenn Sie dieses Symbol anklicken, wird es zu einem grünen Schloss-Symbol, welches eine nun aktivierte Ende-zu-Ende-Verschlüsselung signalisiert. Wenn der Absender verifiziert wurde, dann wird dies rechts neben dem grünen Schloss-Symbol beim Absender durch drei vertikal angeordnete grüne Punkte dargestellt.

Bei der Empfängeradresse sehen Sie gleichzeitig rechts oben eine grüne Ecke. Klicken Sie nun auf den Rechtspfeil im Menü rechts oben, um die E-Mail abzusenden. Nun wird die Passphrase zum Entsperren Ihres geheimen Schlüssels abgefragt, der zum Signieren der E-Mail benötigt wird. Diese Passphrase merkt sich OpenKeychain standardmäßig für eine Stunde, was ein guter Kompromiss zwischen Komfort und Sicherheit ist. War die Entsperrung erfolgreich, wird die E-Mail signiert und verschlüsselt abgeschickt.