Das RRZE bietet Support für Windows-Systeme für die Friedrich-Alexander-Universität Erlangen-Nürnberg (FAU) an. Wir unterstützen Sie gerne bei Fragen zum Betrieb oder zur Betreuung von Windows-Systemen und versorgen Sie mit nützliche Informationen rund um Windows-Systemen an der FAU.

Für weitere Informationen zu Windows an der FAU besuchen Sie bitte die Homepage windows.rrze.fau.de

Als Hilfe zur Selbsthilfe bieten wir Anleitungen zu häufig wiederkehrenden Problemen als online Dokumentation an. Für detaillierte Anleitungen und Hilfestellungen lesen Sie unten weiter.

Anleitungen und Hilfestellungen

Um die Gruppen-Verwaltung in der AD zu vereinfachen kann IdM-provisionierte AD-Gruppen automatisch zur Verfügung stellen. Vorteile liegen auf den Hand: User werden je nach Zugehörigkeit automatisch in die AD-Gruppe mit aufgenommen bzw. User werden aus der AD-Gruppe entfernt, wenn die Zugehörigkeit endet.

Wie kann ich eine IdM-provisionierte AD-Gruppe beantragen?

Senden Sie einfach eine E-Mail an das RRZE Windows-Team rrze-windows@fau.de mit folgenden Informationen:

- FAUorg-Nummer, Gruppenname, Präfix

Bedingungen unter der diese Gruppen provisioniert werden soll. Dies erfolgt meist in der Form Kundentyp nach Nutzergruppen/-typen

AD-Gruppe-Name: <Präfix>_<Text>

Beispiele:

Benötigt werden IdM-provisionierte Gruppen für alle Beschäftigte und Promovierende des Lehrstuhls RRZE.

Notwendige Angaben:

FAUorg-Nummer des RRZE: 4711

Präfix: RRZE

AD-Gruppe-Name: rrze_4711_employee mit der KundenTyp Beschäftigte [automatisch] aus FAUorg-Nummer 4711 befüllen

AD-Gruppe-Name: rrze_4711_promovierende mit der KundenTyp Promovierende [automatisch] aus FAUorg-Nummer 4711 befüllen

Um die Kompatibilität mit Linux zu gewährleisten sind nur folgende Zeichen für den AD-Gruppe-Name erlaubt: Kleinbuchstaben (a-z), Zahlen (0-9) und der Unterstrich(_).

Lehrstuhlunabhängige IdM-provisionierte AD-Gruppen

Lehrstuhlunabhängige IdM-provisionierte Gruppen sind AD-Gruppen, die keiner Fakultät/Department/Lehrstuhl zugeordnet werden können, wie z.B. alle Studenten der Universität.

Namenskonvention für Lehrstuhlunabhängige IdM-provisionierte Gruppen

Schema:

uni_group_<siehe Spalte Nutzergruppe>_<Suffix>

uni_typ_<siehe Spalte Nutzertyp>_<Suffix>

uni_mix_<Text>_Suffix

| Bezeichnung | Beschreibung |

| group | Das Schlüsselwort „group“ ist das Kennzeichen dafür, dass die FAUAD-Gruppe nur die Spalte Nutzergruppe berücksichtigt. |

| typ | Das Schlüsselwort „typ“ ist das Kennzeichen dafür, dass die FAUAD-Gruppe nur die Spalte Nutzergruppe berücksichtigt enthält ohne Berücksichtigung der Spalte Nutzergruppe. |

| mix | Das Schlüsselwort „mix“ ist das Kennzeichen dafür, dass die FAUAD-Gruppe sowohl die Spalte Nutzergruppe als auch die Spalte Nutzertyp berücksichtigt. |

| Text | Sinnvolle Abkürzung. Aus den Namen der Gruppe soll erkennbar sein, welche Benutzer aus der Nutzergruppe und/oder Nutzertyp enthalten sind. Zulässige Zeichen Kleinbuchstaben (a-z), Zahlen (0-9) und der Unterstrich(_) |

| Suffix | hk – enthält nur die IdM-Hauptkennung ro, mu, fu – enthält nur die entsprechenden Sonderkennungen sk – enthält alle Sonderkennungen all – enthält alle Kennungen eines IdM-Users: Hauptkennung und alle Sonderkennungen |

In der FAUAD vorhandene lehrstuhlunabhängige IdM-AD-Gruppen

- uni_group_employee_hk: Nutzergruppe Beschäftigte, nur IDM-Hauptkennung. Ersetzt die ehemalige IdM-Gruppe „idm_fau_employee“

- uni_group_studierende_hk: Nutzergruppe Studierende, nur IdM-Hauptkennung. Ersetzt die ehemalige IdM-Gruppe „idm_fau_employee“

Mehrfachverwendung von Regelwerken

Regelwerke im IdM-Gruppentool können mehrfach verwendet werden. Werden Regelwerke mit allgemeinen Namen wie z.B. windows_admins angelegt ist nicht mehr erkennbar zu wem dieses Regelwerk gehört. Aus diesem Hintergrund gilt folgende Namenskonvention für Regelwerke. Vergleichbar mit der Namenskonvention in den GPO’s.

| Bezeichnung | Beschreibung |

|---|---|

| Präfix | wie in der Präfixdatenbank hinterlegt |

| _rule_ | fester Text um ein Regelwerk vom einer Gruppe unterscheiden zu können |

| Text | sinnvolle Abkürzung, zulässige Zeichen Kleinbuchstaben (a-z), Zahlen (0-9) und der Unterstrich(_) |

| Suffix | keine Angabe – Regelwerk enthält einen Mix verschiedener IdM-Benutzerkennungen. Z.B. Haupt-, RO- und MU-Kennung. hk – enthält nur die IdM-Hauptkennung ro, mu, fu – enthält nur die entsprechenden Sonderkennungen sk – enthält alle Sonderkennungen all – enthält alle Kennungen eines IdM-Users: Hauptkennung und alle Sonderkennungen |

Beispiele:

- Alle RRZE-Mitarbeiter der Abteilung Zentrale Systeme:

rrze_rule_abt_zentrale_systeme - Alle RRZE-User die SQL-Datenbanken mit Funktionskennungen verwalten:

rrze_rule_sql_admins_fu - RRZE-Administratoren der Windows-Gruppe:

rrze_rule_windows_admins_ro

Was sind Präfixe und für was werden diese benötigt?

Präfixe wurden eingeführt, um gleiche Abteilungen von verschiedenen Fakultäten, Departments bzw. Lehrstühlen unterscheiden zu können. Für die FAUAD bedeutet dies, jeder Bereich bekommt einen eigenen Präfix. Dieser Präfix wird vom RRZE Windows-Team in der FAUAD als Container angelegt und dient dem EDV-Betreuer vor Ort zum Administrieren der Geräte, Gruppen und Gruppenrichtlinien.

Jeder Präfix darf in der FAUAD nur einmal vorkommen. So kann es z.B. nur eine Gruppe „Mitarbeiter“ geben. Durch das Anlegen von Gruppen mit vorangestellten Präfix wird dies umgangen. Beispiel: rrze_mitarbeiter und ewf_mitarbeiter.

Da auch für die nicht personenbezogene E-Mail-Adressen ein Präfix benötigt wird, ist es sinnvoll diesen Präfix auch für die FAUAD zu verwenden.

Zulässigen Zeichen für den Präfix: Großbuchstaben (A-Z), Zahlen (0-9). Alle anderen Zeichen sind nicht erlaubt. Der Präfix darf nicht nur aus Zahlen bestehen und muss mit einem Buchstaben beginnen.

Wie kann ich einen Präfix beantragen?

Einfach elektronisch beantragen (Anträge) oder eine E-Mail an praefix@fau.de senden mit folgenden Informationen:

- Präfixname

- Bezeichnung Fakultät/Department/Lehrstuhl

- Org.-ID/Kostenstelle

- Verantwortliche Person: wer ist für diesen Präfix der Ansprechpartner (Name, Vorname, @fau.de-Email-Adresse)

- Kontakt E-Mail-Adresse: Zulässig sind nur Team-E-Mail-Adressen, keine Einzelpersonen

- Für welche Funktion wird der Präfix benötigt?

Nur für Mail oder auch für das Aktive Directory FAUAD

Um einen AD-Präfix nutzen zu können ist eine MU-Sonderkennung notwendig. Anträge dazu finden Sie auf der Windows-Webseite www.windows.rrze.fau.de

Kurzpräfix

Einige Aktive Directory Objekte, wie z.B. Rechnernamen, sind in ihrer Länge begrenzt. In diesen Fällen besteht die Möglichkeit zusätzlich zum eigentlichen Präfix einen Kurzpräfix zu beantragen.

Folgende Regeln sind für Kurzpräfixe zu beachten:

- Kurzpräfixe sind nur möglich, wenn der Präfix mehr als 8 Zeichen lang ist.

- Die maximale Länge des Kurzpräfix darf 6 Zeichen nicht überschreiten

- Es ist nur ein Kurzpräfix pro Präfix möglich

- Kurzpräfixe für OUs insbesondere IdM-provisionierte OUs sind nicht zulässig

Benötigte Angaben für die FAUAD

- Präfix: Ein Präfix identifiziert eine Organisationseinheit der FAU für die Nutzung im Rechenzentrums Active-Directory.

Oft besteht schon ein Präfix für das Mailsystem und kann für das Active-Directory (FAUAD) mitbenutzt werden.

Ein Präfix muss einer OE-Nummer zugeordnet werden. Das RRZE z.B. hat die OE-Nummer „1011120000“.

Wenn sie ihre OE-Nummer nicht wissen, dann können wir für sie in FAUORG nachschlagen und auch überprüfen, ob für diese OE-Nummer ggf. schon ein Eintrag für Email vorhanden ist.

Der gewählte Präfixe sollte kurz aber logisch mit dem Lehrstuhl verknüpfbar sein, z.B. RRZE = Rechenzentrum oder BGD = Büro für Gender und Diversity oder CBI = Department Chemie und Bioingenieurwesen - FAUORG: Eine logische Organisationseinheit der FAU. Jede Organisationseinheit hat eine zugehörige OE-Nummer. Diese benötigen wir bei Beantragung eines Präfixes.

- Verantwortliche Person: Die verantwortliche Person hat die Hoheit über den Präfix und muss Änderungen an uns kommunizieren bzw. bestätigen. Im Regelfall ist das der Lehrstuhlinhaber oder der IT-Verantwortliche. Einen Stellvertreter zu benennen ist empfehlenswert.

- FAUAD Admins: Die IT-verantwortlichen Person(en) die für die Betreuung des Active-Directories am Lehrstuhl verantwortlich sind. Diese gelten für uns auch als Ansprechpartner bei technischen Rückfragen.

- AD Kontakt-Adresse (Team-Email-Adresse): Ein am Lehrstuhl vorhandener Emailverteiler der die IT-Verantwortlichen beinhaltet. Dies ermöglicht es dem RRZE schnell Kontakt aufzunehmen und nicht einzelne Personen anschreiben zu müssen, die in manchen Fällen mittlerweile anderen Aufgaben widmen oder gar nicht mehr am Lehrstuhl tätig sind.

Team-Email-Adresse dienen für Systemmeldungen wie z.B. Quota-Meldungen des Basis-Storage.

Beispiele: rrze-pcadmin@fau.de , ub-it@fau.de

Sonderkennungen sind Managementkennungen mit denen Server (Linux, Windows, etc.) und Serverdienste (z.B. Datenbanken, Backup, etc.) verwaltet werden. Benutzer mit einer Sonderkennung besitzen Administratorenrechte auf den für Sie freigegeben Servern bzw. Diensten.

Sonderkennungen sind personenbezogen und immer an eine bestimmte Zugehörigkeit gekoppelt. Mit Ablauf der Zugehörigkeit wird die Sonderkennung automatisch gesperrt. Sonderkennungen werden zentral über IdM verwaltet und sind fest mit der IdM-Hauptkennung verknüpft.

Hinweis

Sonderkennungen werden nur an Personen vergeben die den „Richtlinien für Administratoren“ zustimmen und befolgen.

| Bezeichnung | Beschreibung |

|---|---|

| MU | Management User (Administratorenrechte auf Server und Clients) |

| FU | Funktion User (Sonderrechte für Serverdienste) Namenskonvention: <Präfix>-<Text> Text: sinnvolle Abkürzung, zulässige Zeichen Kleinbuchstaben (a-z), Zahlen (0-9) und der Bindestrich (-) |

| ADS | Active Directory Supervisor User (nur für Windows Server mit Active Directory) |

| DO | Dozentenkennungen für das RRZE-Schulungszentrum |

Nachfolgende Informationen beziehen sich nur auf Windows-Systeme und das Active Directory (AD)

Allgemeine Hinweise zu Sonderkennungen

- Das Ablaufdatum einer Sonderkennung ist nach ihrer Einrichtung im IdM-Portal (www.idm.fau.de) ersichtlich.

- Für die Sonderkennung ist ein gesondertes Passwort zu verwenden.

- Bei der Anlage einer FU-Sonderkennung wird als Default-Passwort ein zufälliges Passwort gesetzt.

- Bei der Übertragung einer FU-Sonderkennung auf eine andere Person wird das Passwort nicht geändert. Der neue Eigentümer sollte das Passwort zeitnah ändern.

- Da FU-Sonderkennungen übertragbar sind, wählen Sie bitte einen Namen der keinen direkten Bezug zu einer Person hat, sondern der zu verwendenden Funktion entspricht.

- Die Freischaltung der Sonderkennungen für das RRZE Active Directory (AD) erfolgt am Tag der FAUAD-Schulung durch das Windows-Team.

Hinweis zu Sonderkennungen für lokale Administratoren

- Verwenden Sie die Sonderkennung nicht zum allgemeinen Arbeiten.

- Bei Installationen verwenden Sie immer die Funktion „Run As“ (Rechtsklick auf die aufzurufende Datei). Falls Sie sich für eine Installation an dem Rechner mit Ihrer Sonderkennung anmelden, melden Sie sich nach der Installation wieder ab.

Anträge und Formulare

Die Formulare für Beantragung einer Sonderkennung finden sie unter Formulare.

Kontakt

Bei Fragen und Problemen wenden Sie sich bitte an die Service-Theken des RRZE bzw. an die IT-Betreuungszentren vor Ort oder direkt an die Windows-Gruppe des RRZE.

Kurzcheck: Welcher Antrag ist der richtige für meinen Zweck?

| Hauptzweck | Antragsnummer |

| Manuelle Installation von Software auf einem Rechner | Antrag 1 |

| Manuelle Installationen von Software auf mehreren Rechnern | Antrag 2 |

| Verwendung einer Kennung in Skripten und Systemdiensten | Antrag 3 |

| Funktionskennung auf eine andere Person übertragen | Antrag 4 |

| Durchführung von Änderungen im RRZE Active Directory | Antrag 5 |

| Mitnutzung der Windows-Softwareverteilung des RRZE | Antrag 6 |

| Enterprise-Kennung für RRZE Active Directory | Antrag 7 |

| Grundsätzlich gilt: Eine administrative Kennung darf nur für administrative Zwecke und nicht für das reguläre Arbeiten an einem Rechner verwendet werden! |

- Antrag auf Genehmigung einer Sonderkennung für Selbstverwalteter Windows-Systeme (Desktop, Laptop, Server)

- Mit diesem Antrag erhalten Sie auf einem einzigen Windows-System (z. B. Desktop, Laptop, Server) lokale Administratorrechte. In der Regel ist dies Ihr persönlicher Rechner, der Ihnen von Ihrer Einrichtung zur Verfügung gestellt wurde.

- Nach der Genehmigung durch die Einrichtungsleitung, muss die Kennung von den FAUAD-Admins Ihrer Einrichtung für den beantragten Rechner freigeschaltet werden. Erst mit der Freischaltung durch einen der Admins erlaubt die Kennung die Installation von Software, Druckern, etc.

- Hinweis: Mit dieser Kennung ist KEIN Zugriff auf das RRZE Active Directory (FAUAD) möglich. Sie können damit also keine Rechner in die FAUAD aufnehmen, keine Shares verwalten etc. Für Arbeiten in der FAUAD benötigen Sie eine Kennung, die Sie über Antrag 5 beantragen können.

- Antrag auf Genehmigung einer Sonderkennung für lokale Administratoren eines Lehrstuhls

- Sie erhalten auf allen Clients einer Einrichtung lokale Administratorrechte.

- Nach der Genehmigung durch die Einrichtungsleitung muss die Kennung von den FAUAD-Admins der Einrichtung noch freigeschaltet werden. Erst mit der Freischaltung durch einen der Admins erlaubt die Kennung Installationen von Software, Druckern, etc. auf allen Rechnern des Lehrstuhls.

- Hinweis: Mit dieser Kennung ist KEIN Zugriff auf das RRZE Active Directory (FAUAD) möglich. Sie können damit also keine Rechner in die FAUAD aufnehmen, keine Shares verwalten etc. Für Arbeiten in der FAUAD benötigen Sie eine Kennung, die Sie über Antrag 5 beantragen können.

- Antrag auf Genehmigung einer FU-Sonderkennung für RRZE Active Directory

- Mit diesem Antrag erhalten Sie eine Funktionskennung (FU-Kennung) für die Verwendung in automatisierten Skripten (Cronjobs) oder zur Hinterlegung in Systemdiensten wie z. B. Datenbanken, Messsystemen, Drucker, Scanner (Scan-to-Folder).

- Antrag auf Änderung einer FU-Kennung für RRZE Active Directory

- Mit diesem Antrag kann eine bestehende Funktionskennung geändert werden:

• Übertragen auf eine andere Person

• Übertragen auf eine andere FAUOrg-Nummer

• Kennung löschen lassen

- Mit diesem Antrag kann eine bestehende Funktionskennung geändert werden:

- Antrag auf Genehmigung einer Sonderkennung für RRZE Active Directory

- Mit diesem Antrag erhalten Sie Zugriff auf das RRZE Active Directory (FAUAD), um ein Präfix (in der Regel eine Einrichtung) verwalten zu können.

- Nach einer Einführung in die FAUAD durch das Windows-Team können Sie Rechner in die FAUAD aufnehmen, Gruppenrichtlinien erstellen, Rechte auf Shares vergeben etc.

- Antrag auf Genehmigung von Adminrechten für die Windows-Softwareverwaltung (WinSV) eines Lehrstuhls

- Sie erhalten Administratorrechte um die Windows-Softwareverwaltung (WinSV) mitnutzen zu können.

- Voraussetzung dafür ist der (kostenpflichtige) Abschluss einer Vereinbarung und die bereits beantragte Nutzung der FAUAD.

- Nähere Informationen zur WinSV finden Sie unter Mitnutzung der Windows-Softwareverwaltung (WinSV)

Antrag 7: Nur für RRZE-Beschäftige

- Antrag auf Genehmigung einer Enterprise-Kennung für RRZE Active Directory

- Administratorkennung für das RRZE Active Directory

Nur für User, deren Homeverzeichnis aktiviert ist!

Allen Benutzern der FAU stellt das RRZE einen persönlichen Speicherplatz (Homeverzeichnis) zur Verfügung. Die Default-Quota für den persönlichen Speicherplatz (Homeverzeichnis) beträgt 2GB und gilt für alle IdM-Kennungen. Die Quota erhöht sich automatisch auf 10GB für die IdM-Hauptkennung, wenn der User zur IdM-Nutzergruppe Beschäftigte gehört.

Eine Quota-Erhöhung ist in 10GB-Schritten bis zu 100GB möglich. Die Quota-Erhöhung ist kostenpflichtig (Preise-Kosten). Wünschen Sie eine Quota-Erhöhung so wenden Sie bitte an das Windows-Team (rrze-windows@fau.de) unter Nennung folgender Daten: Benutzerkennung, Kostenstelle, gewünschte Home-Quota.

Die zentralen Homeverzeichnisse werden für Personen, die ihren IdM-Account nach 03.2015 aktiviert haben automatisch initialisiert.

Für alle anderen Personen muss das Homeverzeichnis gesondert aktiviert werden. Dazu wenden Sie sich an Ihrem Systembetreuer bzw. den für Sie zuständigen Helpdesk.

Das Homeverzeichnis erreichen Sie unter: \\home.rrze.uni-erlangen.de\<IdM-Kennung>

Sollte der Rechner in die FAUAD integriert sein, wird automatisch dem Homeverzeichnis das Laufwerk W: zugewiesen, sofern dieses nicht durch eine Gruppenrichtlinie des Lehrstuhls überschrieben wird (vom RRZE nicht empfohlen!).

Für Windows-User bei denen der Rechner nicht in der FAUAD ist lauten die Zugangsdaten:

Pfad: \\home.rrze.uni-erlangen.de\<IdM-Kennung>

Benutzername: <IdM-Kennung>@fauad.fau.de

Passwort: wie in IdM hinterlegt

Für Mac-User lauten die Zugangsdaten:

Pfad: smb://home.rrze.uni-erlangen.de/<IdM-Kennung>

Benutzername: <IdM-Kennung>

Passwort: wie in IdM hinterlegt

Folder Redirection was ist das?

Folder Redirection bedeutet, dass ausgewählte Verzeichnisse eines Users die normalerweise im lokalen Benutzerprofil liegen automatisch in das Homeverzeichnis auf einen Server verschoben werden.

Vorteile:

- Diese Verzeichnisse sind im Backup des Homeverzeichnisses enthalten.

- Die Daten stehen an allen PCs der FAUAD zur Verfügung.

Folgende Verzeichnisse werden verschoben:

- Desktop

- Dokumente

- Bilder

- Musik

- Videos

- Favoriten

- Kontakte

- Links

- Suchen

Folgende Verzeichnisse werden NICHT verschoben:

- AppData

- StartMenü

- Downloads

- Gespeicherte Spiele

Folder Redirection steht nur Windows-Benutzern zur Verfügung, deren Rechner in die FAUAD integriert ist.

Folder Redirection ist per Default aktiv.

Zuständige GPO: FAUAD RRZE-NetAPP FolderRedirection Move (U)

Folder Redirection deaktivieren

Um Folder Redirection zu deaktivieren muss eine FAUAD-Gruppe nach dem Schema <Präfix>_NoFolderRedirection angelegt werden.

Senden Sie ein E-Mail an rrze-windows@fau.de. Die Gruppe <Präfix>_NoFolderRedirection wird dann zeitnah eingerichtet.

Für alle Personen dieser Gruppe wird die Folder Redirection deaktiviert.

Da Folder Redirection lehrstuhlübergreifend wirksam sein soll, sind keine Nested-Groups und automatisch provisionierte Gruppen innerhalb der Gruppe <Präfix>_NoFolderRedirection erlaubt.

Bei Laptops ist die Folder Redirection zu deaktivieren.

Zuständige GPO: FAUAD NoFolderRedirection Move (U)

Folder Redirection für einzelne Rechner deaktivieren

Ab und zu besteht der Wunsch die Folder Redirection auf einzelnen Rechnern zu deaktivieren. Z.B. ein User nutzt einen oder mehrere Desktop-Rechner und einen Laptop.

Auf den Desktop-Rechnern soll die Folder Redirection aktiv sein, auf dem Laptop dagegen nicht.

Für diesen Fall ist eine eigene OU notwendig. Legen Sie z.B. die OU „Laptop RRZE-NetAPP FolderRedirection to Local NoMove“ an und weisen dieser OU die GPO „GLOBAL FolderRedirection to Local NoMove (U)“ zu.

Für alle Rechner, die in dieser OU liegen wird die Folder Redirection deaktiviert, ohne dass die Daten aus dem Homeverzeichnis verschoben werden.

Siehe OU „MUSTER“

Zuständige GPO: GLOBAL FolderRedirection to Local NoMove (U)

Folder Redirection selbst beeinflussen

In seltenen Fällen kommt es vor, dass die Folder Redirection deaktiviert werden soll, der Speicherplatz auf dem lokalen Laufwerk C: aber nicht ausreichend ist. Die Folder Redirection Ordner müssen in diesem Fall auf einem anderen Laufwerk z. B. D: angelegt werden.

Manchmal sollen auch nur einzelne Folder Redirection Ordner, wie z.B. Downloads auf ein anderes lokales Laufwerk verschoben werden.

Für solche Fälle ist die Nachfolgende Lösung gedacht.

Um die zentrale Folder Redirection in den Modus „nicht konfiguriert“ zu versetzen muss eine FAUAD-Gruppe nach dem Schema <Präfix>_FolderRedirection_NotConfigured angelegt werden.

Senden Sie eine E-Mail an rrze-windows@fau.de. Die Gruppe <Präfix>_FolderRedirection_NotConfigured wird dann zeitnah eingerichtet.

Für alle Personen dieser Gruppe wird die zentrale Folder Redirection deaktiviert und in den Modus „nicht konfiguriert“ versetzt. Der User kann selbst einzelne Folder Redirection Ordner auf ein anderes Laufwerk umstellen.

Bitte beachten: dies wird vom RRZE nicht supported.

Zuständige GPO: FAUAD FolderRedirection NotConfigured (U)

Folder Redirection verschieben

Ab und zu besteht der Wunsch Folder Redirection auf den eigenen Lehrstuhl-Server zu verschieben. Die Gründe dafür sind vielfältig, wie z.B. mehr Speicherplatz.

Folder Redirection auf den eigenen Lehrstuhl-Server zu verschieben kann nicht empfohlen werden. Es kann zu Datenverlust führen.

Sollte aus technischen Gründen Folder Redirection am Lehrstuhl-Server notwendig sein, so ist darauf zu achten, dass Folder Redirection am eigenen Lehrstuhl-Server angelegt wird, aber keine Daten verschoben werden.

Bitte beachten: dies wird vom RRZE nicht supported.

Local Administrator Password Solution (LAPS)

In der Vergangenheit war es üblich, dass von Administratoren Passwörter für rechnerlokale Administrator-Accounts per Hand vergeben wurden. Die regelmäßige Passwortänderung wurde dabei häufig vernachlässigt. Oftmals sprechen sich solche statischen Passwörter herum oder sind ehemaligen Mitarbeitern ebenfalls noch bekannt.

Bei Rechnern in einem Active-Directory wurden die lokalen Administratoren-Passwörter meist per GPO gesetzt. Experten stellten jedoch bald fest, dass die Übertragung der Passwörter an die Clients leicht abgefangen und entschlüsselt werden konnten.

Beide Verfahren stellten somit ein für uns (Windows-Gruppe) nicht mehr vertretbares Sicherheitsrisiko dar.

Seit Mai 2015 stellt Microsoft mit LAPS (Local Administrator Password Solution) eine zentrale Verwaltung der lokalen Administratoren-Passwörter zur Verfügung.

Was macht LAPS eigentlich?

LAPS ändert regelmäßig, vollautomatisch die Passwörter für die Rechner lokalen (built-in) Administrator-Accounts, ohne dass der Administrator eingreifen muss. Jeder Rechner besitzt ein eigenes, zufällig gewähltes Passwort, das erst einmal niemand kennt.

Hierfür ist

- Auf jedem Rechner ein LAPS-Client

- Eine GPO mit Vorgaben/Einstellungen die die LAPS-Technologie konfiguriert

notwendig.

Wird das lokale Administrator-Passwort benötigt, kann dieses über das Tool „LAPS“ aus dem Active-Directory ausgelesen werden. Das Tool LAPS steht auf dem FAUAD-Management-Verwaltungsserver (ADMGMT) zur Verfügung.

In der FAUAD gibt es für jede „OU“ Administratoren. Nur diese dürfen für ihren Administrationsbereich die LAPS Passwörter auslesen. Somit wird sichergestellt, dass nur berechtigte Personen die LAPS Passwörter auslesen dürfen.

Für alle Rechner die in der FAUAD sind, ist LAPS per Default-Einstellung durch die GPO „GLOBAL LAPS Change PWD enable (M)“ aktiviert. Auch der LAPS-Client wird automatisch auf alle Windows-Rechner installiert (Ausnahmen siehe <Präfix>-NoLAPS-Gruppe).

In sehr seltenen Fällen, z.B. bei Domain-Controllern, ist es sinnvoll LAPS zu deaktivieren.

Um LAPS zu deaktivieren, muss eine FAUAD-Gruppe nach dem Schema <Präfix>_NoLaps angelegt werden. Senden Sie ein E-Mail an rrze-windows@fau.de und begründen Sie warum LAPS deaktiviert werden soll. Die Gruppe <Präfix>_NoLaps wird dann zeitnah eingerichtet.

Für alle Computer in dieser Gruppe wird LAPS deaktiviert.

Die wichtigsten Tools auf dem Management-Server

- Active Directory-Benutzer und -Computer

- Verwalten von Gruppen

- Verwalten von Computern

- Verwalten von Organisationseinheiten

- Gruppenrichtlinienverwaltung

- zentrale Konfiguration von Benutzer- und Computereinstellungen

Die wichtigsten Tools auf dem Client

- Befehle für die CMD:

- gpupdate /force : Aktualisiert die Gruppenrichtlinien am Client

- gpresult /H User.html : Zusammenfassung der Benutzer-GPOs-Ergebnisse

- „Als Administrator ausführen“ gpresult /H Admin.html: Zusammenfassung der Benutzer- und Computer-GPO-Ergebnisse

- „Als Administrator ausführen“ gpresult /SCOPE Computer /H Computer.html: Zusammenfassung der Computer-GPO-Ergebnisse

Hinweis: „Als Administrator ausführen“ gpresult führt nur dann zu einem Ergebnis, wenn der User mit Administratorrechten mindestens einmal am Computer angemeldet war.

Was sind Gruppenrichtlinien?

Jeder kennt die Möglichkeiten einen Windows-Rechner lokal zu konfigurieren. Sei es der Desktop-Hintergrund, Energiespar-Optionen, Bildschirm-Timeout, Netzlaufwerke oder die Druckerkonfigurationen, um nur einige aufzuzählen. Bei wenigen Arbeitsplatz PCs kann der Administrator die Einstellungen per Hand vornehmen. Bei einer Vielzahl von Windows-Rechnern ist dies in einer vernünftigen Zeit nicht mehr zu bewerkstelligen.

Hier kommen die Gruppenrichtlinien (GPOs) ins Spiel. Mit den Gruppenrichtlinien kann der Administrator die Windows-Rechner von zentraler Stelle aus konfigurieren, ohne dass er zu jedem Windows-Rechner hingehen muss (Turnschuh-Administrator).

Er kann dabei jeden Windows-Rechner individuell konfigurieren oder Windows-Rechner zu Gruppen zusammenfassen die einheitlich konfiguriert werden.

Die Herausforderung bei der Nutzung von Gruppenrichtlinien liegt darin einen Kompromiss aus einer differenzierten Steuerung von Clients und einem möglichst geringen administrativen Aufwand zu finden.

Um Anfängern den Einstieg in die Gruppenrichtlinien zu erleichtern und Profis eine Hilfestellung zu geben, hat das Windows-Team die „OU MUSTER“ in der FAUAD erstellt.

In der „OU MUSTER“ ist eine AD-Struktur mit Gruppenrichtlinien, wie sie bei Kunden eingesetzt wird, die vom Windows-Team betreut werden. Die „OU MUSTER“ ist so gesehen eine Empfehlung des Windows-Team.

Vor Anwendung dieser GPOs in der eigenen Lehrstuhl OU, ist zu prüfen, ob diese GPOs zu den EDV-Anforderungen des Lehrstuhles passen.

GPOs die mit MUSTER beginnen müssen für die eigene OU kopiert, umbenannt und ggf. angepasst werden.

GLOBAL- und FAUAD-GPOs werden vom Windows-Team gepflegt, bei notwendigen Änderungen werden alle aktiven FAUAD-Admins per Mail informiert.

History der OU MUSTER: Update-OU-MUSTER

Über Änderungen der OU MUSTER informiert die wöchentliche Newsletter Windows-Updates.

Support-Ende Virenscanner Sophos am 20.07.2023

Zu diesem Zeitpunkt stellt Sophos den Virenscanner auf eine cloudbasierte Version um. Für die cloudbasierte Version liegt derzeit keine Datenschutzfreigabe vor. Aus diesem Grund muss der Sophos Virenscanner bis spätestens 20. Juli 2023 ersetzt werden.

Für Windows-Rechner empfiehlt das RRE den Microsoft eigenen Virenscanner Defender zu verwenden.

Wie erkenne ich, ob Sophos Anti-Virus installiert ist?

Unter Windows wird Ihnen im System Tray (in der Taskleiste in der Nähe der Uhrzeit) ein blau umrandetes weißes Schild mit blauem S angezeigt

.![]()

Möglichweise ist das Sophos-Symbol auch ausgeblendet. In diesem Fall prüfen Sie durch einen Klick auf das Symbol ^ ![]() ob Sophos auf dem Rechner installiert ist.

ob Sophos auf dem Rechner installiert ist.

Um Sophos zu deinstallieren gehen Sie wie auf der Webseite

https://docs.sophos.com/esg/endpoint-security-and-control/10-6/help/de-de/esg/Endpoint-Security-and-Control/tasks/Uninstall_Sophos_security_software_TP.html

beschrieben vor.

Eine bebilderte Deinstallation von Sophos finden Sie auf der Seite der Universität Passau

https://www.hilfe.uni-passau.de/arbeitsplaetze/programme/virenschutz/anleitung

Bei Fragen wenden Sie sich an Administrator des Lehrstuhls oder an die für Sie zuständigen Helpdesk (https://www.rrze.fau.de/infocenter/kontakt-hilfe/it-betreuungszentren)

Hinweis: Diese Vorgehensweise gilt nur für Windows-Rechner die nicht in die FAUAD bzw. UBAD intergiert sind.

FAUSUS – Der Update Service des RRZE

Microsoft stellt für seine Produkte (Betriebssysteme, Applikationen, etc.) einen Update-Service über einen eigenen Microsoft-Server zur Verfügung. Über diesen Update-Service holen sich die Windows-Betriebssysteme Sicherheits- und Funktionsupdates. Nachteil dieser Lösung ist, dass jedes Betriebssystem über die Internetverbindung beim Microsoft-Server die Updates herunterlädt und somit die Internetverbindung sehr belastet. Ein weiterer Nachteil besteht darin, dass die Updates sofort nach Freigabe durch Microsoft installiert werden und keine Möglichkeit besteht einzelne Updates zurückzuhalten, wenn die Updates fehlerhaft sind.

Aus diesem Grund stellt das RRZE einen eigenen „Windows Server Update Services“ den FAUSUS zur Verfügung. Die Vorteile dieser Lösung liegen auf der Hand: Updates müssen nur einmal über die Internetverbindung heruntergeladen werden. Das RRZE testet die Updates von Microsoft gibt diese in der Regel ca. 14 Tage später frei, wenn keine Probleme auftreten. Updates werden nur zurückgehalten, wenn Probleme auftreten. Sobald die Gegenmaßnahmen bekannt und umgesetzt sind und/oder es einen neueren Patch gibt, werden auch diese Freigegeben.

Wer kann den FAUSUS nutzen?

- Alle in der FAU genutzten Windows-Rechner können den FAUSUS kostenlos nutzen.

- Muss eine Software auf dem Rechner installiert werden?

- Windows-Rechner, die in die FAUAD aufgenommen sind müssen keine Software installieren.

- Windows-Rechner, die NICHT in die FAUAD aufgenommen sind müssen FAUSUS-Client installieren.

Diesen finden Sie auf der Download-Seite: Windows Servicepacks und Hotfixes

Welche Betriebssysteme und Applikationen werden unterstützt?

- Nur die von Microsoft im Support Lifecycle noch aktiv gekennzeichnete Produkte. Informationen dazu finden Sie auf der Microsoft Webseite.

- Über den FAUSUS werden keine Treiber aktualisiert.

Weitere Informationen zum FAUSUS finden auf der Windows-FAUSUS Webseite

BitLocker – Verschlüsseln eines externen Speichermediums in Windows

BitLocker erlaubt es, externe Speichermedien (z.B. USB-Sticks) zu verschlüsseln.

Dadurch ist der Zugriff auf die Daten mit einem Passwort gesichert, so dass diese bei Verlust des Speichermediums nicht von Unbefugten gelesen werden können.

Dokument zum Download als PDF-Datei

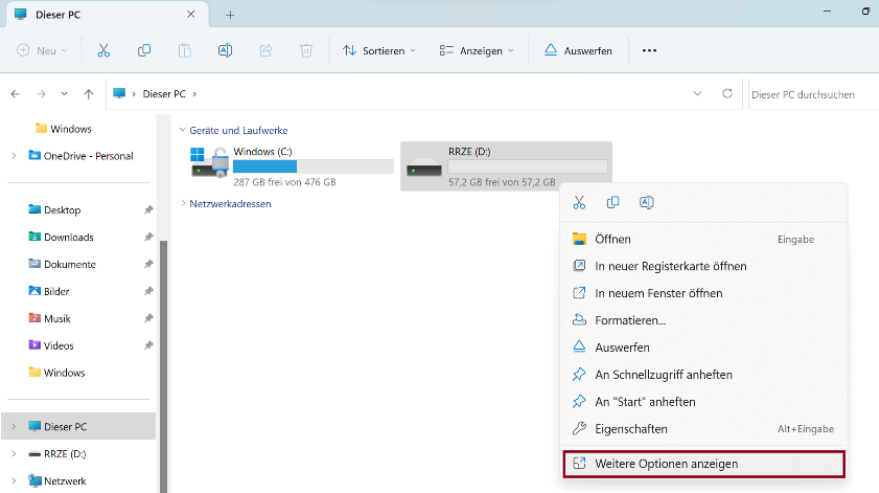

- Schließen Sie das zu verschlüsselnde Speichermedium an den Computer an.

- Wählen Sie das Speichermedium mit der rechten Maustaste im Explorer aus.

- Wählen Sie „Weitere Optionen anzeigen“.

- Starten Sie die Aktivierung von BitLocker durch das Auswählen von „BitLocker aktivieren“.

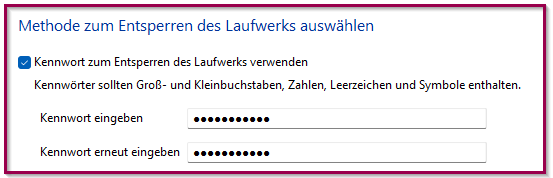

- Klicken Sie „Kennwort zum Entsperren des Laufwerks verwenden“ und vergeben Sie ein sicheres Passwort für das externe Speichermedium.

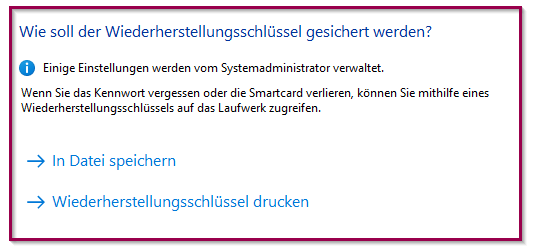

- Speichern Sie den Wiederherstellungsschlüssel oder drucken Sie diesen aus. Sollten Sie Ihr Passwort vergessen, gibt es sonst keine Möglichkeit mehr auf das Speichermedium zuzugreifen.

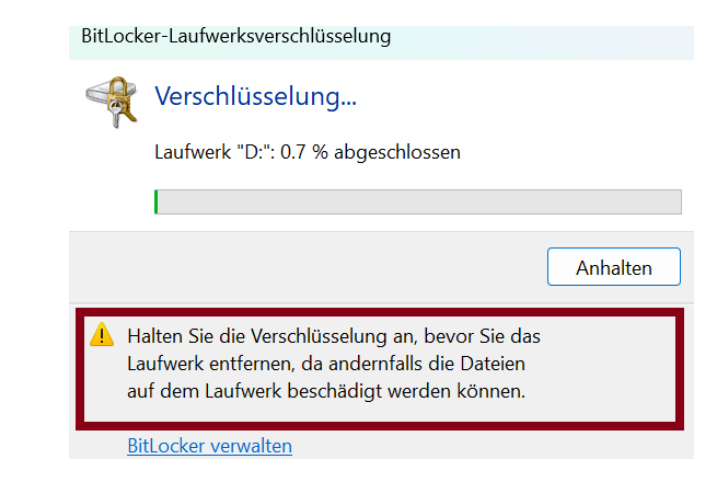

- Während der Verschlüsselung muss das Laufwerk angeschlossen bleiben. Sobald das Laufwerk verschlüsselt ist, werden Sie benachrichtigt.

- Um auf das verschlüsselte Laufwerk zuzugreifen, müssen Sie nach jedem Systemneustart das Passwort eingeben.